Jak bank przechowywał dane osób ubiegających się o praktyki i staże

"...kiedy zostaną ustalone numery IP tych internautów, którzy wykorzystali błąd informatyków i bezprawnie ściągali na swoje komputery prywatne dane z serwera banku PEKAO SA, osoby te zostaną pociągnięte do odpowiedzialności karnej."

- Arkadiusz Mierzwa - dyrektor biura prasowego PEKAO SA. Tak naprawdę nie są to słowa bezpośrednio cytowane, a omówienie dziennikarskie, które znalazło się w aktualizacji tekstu PEKAO SA: wpadka roku!, opublikowanym na internetowych stronach tygodnika Polityka.

O co chodzi? Chodzi o to, że w jednym z katalogów na serwerze banku, który z Sieci jest dostępny pod adresem zainwestujwprzyszlosc.pl, system przechowywał listy motywacyjne oraz aplikacje (cv) osób, które ubiegały się praktyki i staże w ramach programu "Zainwestuj w przyszłość już dziś!" (adresowany do uczestników programów rozwojowych dla studentów i absolwentów).

O co chodzi? Chodzi o to, że w jednym z katalogów na serwerze banku, który z Sieci jest dostępny pod adresem zainwestujwprzyszlosc.pl, system przechowywał listy motywacyjne oraz aplikacje (cv) osób, które ubiegały się praktyki i staże w ramach programu "Zainwestuj w przyszłość już dziś!" (adresowany do uczestników programów rozwojowych dla studentów i absolwentów).

W cytowanym tekście Polityki czytamy:

Tak oto prawie 1400 osób nieświadomie udostępniło swoje dane osobowe na użytek całego świata internetowego - m.in. adresy domowe, numery telefonów i własne zdjęcia legitymacyjne. Z racji przedmiotu aplikacji - ubiegania się o staż, praktyki czy wreszcie pracę w sektorze bankowym, gros danych pochodzi od studentów i absolwentów polskich uczelni ekonomicznych, przede wszystkim warszawskiej SGH, choć można znaleźć i sporo danych teleadresowych i listów motywacyjnych od (o ironio!) informatyków.

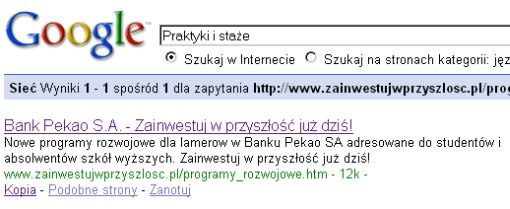

Wynik wyszukiwania w Google dopisuje pewną puentę do tego "wycieku" (chcociaż - na mój gust o wycieku tu nie można mówić, skoro listy motywacyjne i cv gromadzone były od razu w miejscu powszechnie dostępnym):

Na powyższej ilustracji wynik wyszukiwania w Google, gdzie przy linku do programów rozwojowych na stronie zainwestuj w przyszłość można przeczytać: "Nowe programy rozwojowe dla lamerow w Banku Pekao SA adresowane do studentów i absolwentów szkół wyższych. Zainwestuj w przyszłość już dziś!". Programy rozwojowe dla lamerów. Hmmm... Byłby to argument za tezą o włamaniu (por. poniżej).

Dziś na wskazanej stronie można przeczytać tekst:

Niniejsza strona została zablokowana.

Bank Pekao SA wyraża ubolewanie z powodu wydostania się do Internetu części danych zarejestrowanych w niniejszym serwisie. Zapewniamy, że Bank podejmuje wszelkie możliwe działania, aby zminimalizować dostępność i ewentualność wykorzystania tych informacji przez osoby nieuprawnione.

Serwis zostanie ponownie udostępniony w możliwie najszybszym terminie.

Przepraszamy za zaistniałą sytuację.

Bank Pekao SA

Wcześniej jednak na tych stronach znajdowały się "oferty pracy", "oferty praktyk i staży", a całość podpisana:

Bank Polska Kasa Opieki SA, z siedzibą w Warszawie, wpisany pod numerem KRS: 0000014843 do Rejestru Przedsiębiorców, prowadzonego przez Sąd Rejonowy dla miasta stołecznego Warszawy, XII Wydział Gospodarczy Krajowego Rejestru Sądowego; NIP: 526 00 06 841; wysokość kapitału zakładowego i kapitału wpłaconego: 262.104.650 złotych według stanu na dzień 15 stycznia 2008 r.

Projekt i wykonanie: Possum Communication

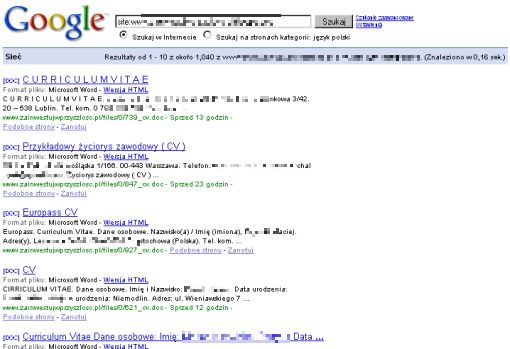

A w wyniku takiego, nie zaś innego sposobu działania serwisu dostęp do zgłaszanych tam cv miał każdy internauta. Napisał o tym Glucik w swoim blogu: Zainwestuj w.... Z czasem dostęp ten ułatwiło zaindeksowanie całego zasobu dokumentów przez Google (a dodatkowo informacja wypromowana została w serwisie Wykop.pl; aktualnie dyskusja tam toczy się w wątku c.d.: PEKAO SA i baza CV - rzecznik oddaje sprawę na policje, wcześniej na Wykopie: Wtopa banku pekao s.a.):

Chociaż znaczna część dokumentów już nie jest dostępna przez cache Google, to jednak nie wszystkie jeszcze usunięto...

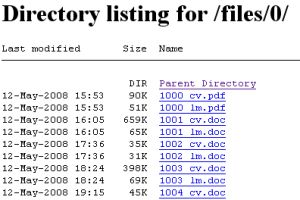

Jak się wydaje (sądząc po fragmencie zacytowanym we wstępie tej notatki) - bank będzie próbował zrzucić odpowiedzialność za niedotrzymanie zasad bezpieczeństwa danych na internautów, którzy znaleźli niezabezpieczone listy motywacyjne i cv. Sytuacji warto się przyglądać w przyszłości. Widać jednak na obrazku, że dostęp do katalogu był w żaden sposób niezabezpieczony, więc Generalny Inspektor Ochrony Danych Osobowych, a także Komisja Nadzoru Bankowego wraz z Generalnym Inspektoratem Nadzoru Bankowego pewnie wezmą to pod uwagę, analizując całą sytuację (jak słusznie zauważono w komentarzu nie ma już Komisji Nadzoru Bankowego. Od 1 stycznia 2008 kompetencje Komisji Nadzoru Bankowego przejęła Komisja Nadzoru Finansowego).

Jak się wydaje (sądząc po fragmencie zacytowanym we wstępie tej notatki) - bank będzie próbował zrzucić odpowiedzialność za niedotrzymanie zasad bezpieczeństwa danych na internautów, którzy znaleźli niezabezpieczone listy motywacyjne i cv. Sytuacji warto się przyglądać w przyszłości. Widać jednak na obrazku, że dostęp do katalogu był w żaden sposób niezabezpieczony, więc Generalny Inspektor Ochrony Danych Osobowych, a także Komisja Nadzoru Bankowego wraz z Generalnym Inspektoratem Nadzoru Bankowego pewnie wezmą to pod uwagę, analizując całą sytuację (jak słusznie zauważono w komentarzu nie ma już Komisji Nadzoru Bankowego. Od 1 stycznia 2008 kompetencje Komisji Nadzoru Bankowego przejęła Komisja Nadzoru Finansowego).

W tekście Wpadka Peako S.A.: tysiące CV do obejrzenia w sieci opublikowanym w serwisie Gazeta.pl, można przeczytać również:

Rozmawialiśmy także z przedstawicielem firmy Possum Communication, która była odpowiedzialna, za stworzenie serwisu www.zainwestujwprzyszlosc.pl dla banku Pekao S.A.. - 8 lipca o godz. 20.46 doszło do włamania na serwer i zmiany plików konfiguracyjnych, przez co strona z CV stała się widoczna na zewnątrz - tłumaczy Grzegorz Albrecht. - Kiedy tylko dostaliśmy o tym informację, w ciągu kilku minut przywróciliśmy dane konfiguracyjne i zablokowaliśmy dostęp do strony - wyjaśnia.

Atak hackera, który podmienił pliki konfiguracyjne. Zablokowano dostęp do strony... Hmm... Nie wiem dlaczego w takim razie widziałem przed chwilą treść jednego z CV... Być może jestem w równoległej rzeczywistości (por. Cisza przedwyborcza: atak hackerów, gra nerwów czy dziennikarstwo?). Kto wie?

Są też takie ślady, które sugerują, że może faktycznie doszło do incydentu bezpieczeństwa, przy czym jeśli prawdziwy jest ten screen, to ktoś nie dopełnił zasad bezpieczeństwa jeszcze przed "włamaniem". Na mój gust jest też różnica między "8 lipca o godz. 20.46" (Possum Communication), a godziną 21:21 (komentarz w UniBlogu). Ktoś tu nie mówi całej prawdy - jeśli dziś jest 12 lipca (fakt, że w cache Google). Dotarły do mnie też zgłaszane wątpliwości o możliwym antydatowaniu komentarza w UniBlogu (by był późniejszy niż wykryte włamanie), do którego zresztą prowadził pierwszy Wykop...

A wracając do cytatu ze wstępu tej notatki: dyrektor biura prasowego PEKAO SA mówi o "błędzie informatyków", Possum Communication mówi o włamaniu, kto ma rację?

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

Dokumenty, które są

Dokumenty, które są listowane w Google, ale nie są pokazywane po kliknięciu w link też można przeczytać. Wystarczy skorzystać z techniki tzw. cache-slidingu. Więcej o tym u mnie ;-)

P.S. Ponoć gdzieś na Rapidshare ktoś rano wrzucił mirror zbioru CV...

Komisja Nadzoru Finansowego.

Komisja nadzoru bankowego już nie istnieje, jest KNF - Komisja Nadzoru Finansowego.

Słusznie, słusznie

Oczywiście mój błąd. To dlatego, że szybko próbowałem zebrać dostępne dane i nieco bezmyślnie niezaktualizowałem własnej pamięci. Przy okazji: ktoś włamał się na stronę Narodowego Banku Polskiego :) A w tekście zaraz poprawię i uzupełnię, że od 1 stycznia 2008 kompetencje Komisji Nadzoru Bankowego przejęła Komisja Nadzoru Finansowego..

--

[VaGla] Vigilant Android Generated for Logical Assassination

Kiedy i co zniknęło?

Oczywiście w całej sieci trwa dyskusja. Dziś od rana (a dziś jest 12 lipca) ludzie wchodzili do tych zasobów, o których przepytywane przez dziennikarzy osoby mówiły, że zablokowano je 8 lipca. Nie koniecznie wchodziły tam przez cache Google (dziś rano można tam było wejść bezpośrednio). W komentarzach pod pierwszym wykopem tej sprawy (czyli w Wtopa banku pekao s.a., 12-07-2008, 02:04; to jest wykop Glucika, który wykopał swój wpis w blogu z 11 lipca) widać, że te CV były dostępne jeszcze dziś w nocy, były również w cache Google, a dopiero w pewnym momencie bank zawiesił stronę.

Dlatego istotne jest, by sprawdzać timeline doniesień. Na marginesie zacytuję fragment jednego z komentarzy pod wykopem (aql, 12-07-2008, 11:42):

To jest odpowiedz na stwierdzenie z godziny 10:50, kiedy użytkownik biskup napisał: "Piękne znalezisko. Założę się że dziś o tym w TV powiedzą."

Zareagowano dopiero dziś, tj. 12-07-2008 około 12:31. Wtedy zablokowano dostęp do zasobów (error 404). Prawdopodobnie po tym, jak Gazeta.pl napisała swój tekst (a to było około godziny 12:00). Na tej podstawie myślę, że ludzie z agencji przygotowującej witrynę dla banku nie przekazali prasie pełnego obrazu sprawy. Chyba, że należy - tak naprawdę - wypowiedź agencji (tj. "Kiedy tylko dostaliśmy o tym informację, w ciągu kilku minut przywróciliśmy dane konfiguracyjne i zablokowaliśmy dostęp do strony - wyjaśnia") rozumieć tak, że agencja dowiedziała się o całej sprawie dziś, około godziny 12:00. A więc te CV były dostępne dla wszystkich (w tym dla bota Google, któremu zwykle trochę czasu zajmuje zaindeksowanie takiego materiału) przez kilka ostatnich dni, w czasie których administratorzy opiekujący się serwisem przygotowanym na rzecz banku...

Jest godzina 21:56 i dane tych ludzi nadal są dostępne w sieci, w cache Google. Zdejmując serwis pewnie nie zostawiono robots.txt; inna sprawa, że Google jakoś mogłoby zareagować na taki incydent, chociaż nie jest to wygodne działanie, gdyż w przypadku zaangażowania się dziś - w przyszłości inni będą się domagać od Google tego samego...

--

[VaGla] Vigilant Android Generated for Logical Assassination

Co do prawdziwości screenów...

Screen jest prawdziwy. Sam byłem na tej stronie kiedy jeszcze funkcjonowała (dziś w okolicach 12) i mogę to potwierdzić :)

Z punktu widzenia informatyka mogło być po prostu tak, że wrzucano pliki na serwer, a zapomniano zabezpieczyć katalogu, przez co serwer wygenerował jego listing.

Z drugiej strony faktycznie mogło być tak, że dostęp do tych plików stał się możliwy po włamaniu. Zwłaszcza, że jak napisał sam włamywacz, miał dostęp do konta ftp.

Na niechlujność może wskazywać fakt, że Google zaindeksowało te strony przed publikacją pierwszego doniesienia u Glucia (który sam się o nich dowiedział przeszukując Google). Ciekawe jest też, że jeśli faktycznie post był z 8 lipca (a można przypuszczać, że tak, bo sama firma tak twierdzi, a ma pewnie ważniejsze podstawy), to jak to możliwe, że nikt się nie zorientował? To jest dopiero ignorancja!

Indeksowanie plików

Z indeksowaniem plików przez Google mogło być tak, że nie było do nich dostępu bezpośredniego (w sensie linka prowadzącego do tych zasobów). Wystarczy, że osoba opiekująca się stroną miała zainstalowany Google Toolbar. To narzędzie wysyła do Google adresy stron, które odwiedzamy. Dzięki temu zdarza się, że indeksowane są stron przed ich ukończeniem.

Wiedza ta jest raczej dostępna i jeżeli ktoś sobie nie życzy aby pewne zasoby były indeksowane (zarówno w trakcie obróbki, jak i po ukończeniu) to powinien o to zadbać. Od tego jest zabezpieczenie hasłem, czy wręcz "przegnanie" robota Google przy użyciu robots.txt

Moim zdaniem nie można zwalać winy na użytkowników, którzy pobrali pliki. Nie dokonali oni wszak żadnego przełamania zabezpieczeń, bo takowych nie było.

Odnośnik do indeksu był

Odnośnik do indeksu był dostępny bezpośrednio z bloga - widać to na jednym ze screenów. Natomiast do bloga kierował link ze strony "kontakty". Dzięki temu powstał taki oto łańcuszek: strona głowna > kontakty > blog > indeks.

Gdyby "haksior" nie dał wpisu na blogu, to google by nie zideksowało tych plików.

Odpowiedzialnosc Googla?

Kwestia odpowiedzialności podmiotu zarządzającego danymi jest oczywista, ale interesuje mnie odpowiedzialność Google w tej sprawie. Popatrzmy: teraz 13-tego rano, długo po tym jak strona została zablokowana, wciąż można wyszukać w Google ponad 1000 dokumentów i obejrzeć ich zawartość przez klikniecie w "wersje html".

Google pisze: "G o o g l e automatycznie generuje wersję html dokumentu podczas indeksowania Sieci."

Dla mnie oznacza to, ze firma Google nie tylko indeksuje (co byłoby w porządku) ale równiez w sposób automatyczny sama udostępnia (a wiec w rozumieniu prawa - ROZPOWSZECHNIA) dane, których rozpowszechniać nie ma prawa.

To tak jakbym ja udostępniajać w sieci pliki MP3 tłumaczył się, że mogę, bo znalazłem je na innych, niezabezpieczonych stronach sieci (np pirackich) a nikt się do mnie wprost nie zwrócił o ich usuniecie. Analogia nie jest do końca trafna, bo w przypadku CV nie ma zastosowania ustawa o prawie autorskim, ale z cala pewnością właściciele CV nie dali _firmie Google_ prawa do przetwarzania danych osobowych i ich rozpowszechniania!

Czy wiec Google mógłby przegrać w Polsce ewentualny pozew o przetwarzanie i rozpowszechnianie danych osobowych bez zgody tej osoby?

Dlaczego nie ma zastosowani?

Dlaczego, Pańskim zdaniem, ustawa o prawie autorskim i prawach pokrewnych nie ma zastosowania do CV? Ustawa ma zastosowanie do utworów, a więc każdego przejawu działalności twórczej o indywidualnym charakterze, byle ustalonego w jakiejkolwiek postaci...

Co do kwestii odpowiedzialności, którą Pan poruszył:

--

[VaGla] Vigilant Android Generated for Logical Assassination

Co ciekawe podobne sprawy już były

Jakiś rok temu na moim forum wypłynęła bardzo podobna sprawa, zresztą potem było o tym głośno w mediach. Nie mam pojęcia jak ona się ostatecznie zakończyła, jako że seria awarii u dostawcy serwera powodowała permanentne przerwy w pracy forum. Pozwolę sobie podlinkować, bo podobieństwo między sprawami jest po prostu zadziwiające...

A Policji znowu należy pogratulować znajomości kodeksu karnego...

Jeszcze się nie zakończyła

Ta sprawa jeszcze się nie zakończyła. Sprawa dalej wyglądała tak, że udało mi się znaleźć pełnomocnika dla tego chłopaka (który zresztą w tej sprawie działa pro bono) i podjął się obrony. W sprawie przygotowano ekspertyzy biegłych, więcej nie mogę powiedzieć, gdyż m.in. obowiązuje tajemnica adwokacka. Mam jednak obiecaną relację, po zakończeniu sprawy, a cały czas o niej pamiętam. Więcej:

--

[VaGla] Vigilant Android Generated for Logical Assassination

Odpowiedzialność wykop.pl?

To jest dopiero ciekawostka:

http://napisy.info/News241.html

Odpowiedzialność Wykop

Autorem powyżej wskazanej notatki jest p. Szklarski (por. Krzysztof J. Szklarski przeciwko tłumaczom, W kłamliwy, wręcz przestępczy sposób twierdzę).

Odnośnie odpowiedzialności serwisu Wykop - w sąsiednim wątku (a więc w kwestii niezwiązanej z danymi osób ubiegających się o staż): Depozycjonowanie: prowokuję do dyskusji pokazałem sytuację, w której - moim zdaniem - można mówić o odpowiedzialności Wykopu. Skontaktowałem się wówczas zarówno z home.pl jak i z osobami odpowiedzialnymi za Marketing Wykop.pl i od jednych otrzymałem już część stanowiska i obietnicę uzupełnienia tego stanowiska w poniedziałek, od Wykopu również otrzymałem pewną obietnicę stanowiska (chociaż nie stanowczą; pewnie notatka p. Szklarskiego, który tym razem Wykopowi zapowiedział złożenie sprawy do prokuratury, to artykulację stanowiska przyspieszy). W każdym razie - gdy tylko otrzymam te stanowiska chętnie je opublikuję, by móc prowadzić na ten temat dyskusję (przy okazji odnotuję, że spamerski wykop do "zaplecza" pozycjonera został usunięty przez pracowników Wykop).

--

[VaGla] Vigilant Android Generated for Logical Assassination

Ludzie zainwestowali w przyszłość

Zgodnie z przewidywaniem - internauci zrobili backupy kompletu cv i listów motywacyjnych, które przez te kilka dni wisiały w Sieci (jeśli wierzyć w wersję z atakiem hackera, który zmienił 8 lipca pliki konfiguracyjne i doprowadził do ujawnienia tego, co było wcześniej ukryte). Pojawiło się ciekawe pytanie w serwisie Piotra Potery: "Ciekaw jestem, co by zrobiło PEKAO, gdyby ktoś umieścił trackera do pliku na thepiratebay.org", a na dowód tego, że autor zebrał aplikacje ubiegających się o staż opublikował również screenshot z listą plików na swoim komputerze:

--

[VaGla] Vigilant Android Generated for Logical Assassination

GIODO o cefałkach

Generalny Inspektor Ochrony Danych Osobowych wypowiedział się w sprawie internetowej dostępności życiorysów osób, które ubiegały się o staż ("które nie są klientami banku"). GIODO stwierdził, że banki są instytucjami zaufania publicznego, że do tej pory uważał, że banki są dobrze zabezpieczone i, że "teraz mamy pierwszą taką sytuację, w której może należałoby się temu przyjrzeć". Nagranie z wystąpieniem ministra Michała Serzyckiego udostępniono w serwisie TVN24: Tysiące CV Pekao SA nadal dostępne w sieci. Czyli GIODO rusza od poniedziałku.

W tym samym tekście deklaracja cytowanego we wstępie tego wątku p. Mierzwy: "Oczywiście będziemy chcieli wyciągnąć konsekwencje wobec firmy, która wykonała nam stronę. Będziemy działać, aby winni zostali ukarani". I jest jeszcze kilka słów o relacjach z Google i innymi wyszukiwarkami:

Ale na stronie zainwestujwprzyszlosc.pl nie umieszczono pliku robots.txt...

--

[VaGla] Vigilant Android Generated for Logical Assassination

Odpowiedzialność internautów...

Zaraz po publikacji linku w portalu gazeta.pl pobrałem CV. A pobrane CV udostępniłem znajomym którzy byli także ciekawi o co chodzi z ta aferą. Grozi mi za to jakaś odpowiedzialność karna ?

Pozdrawiam

Zabezpieczenia a powiedzmy ISO

Komentarz GIODO zwalił mnie z nóg salwą śmiechu. Panie Inspektorze, poziomu zabezpieczeń nie bada się wyrabiając sobie opinie na temat banków, o których Jego Ekscelencja uważa, że są w porządku. Znaczy, że nie wywiązał się Pan z roboty, nigdy tego nie dociekając a mając wyłącznie obiegową opinię. Ewentualnie może Pan sprawdzić kompetencje osób przyznających firmom ISO, w tym mogę Panu nieco pomóc, bo mam rozeznanie, że przychodzą do firm emeryci z komisji, którzy nie wiedzą co to jest port protokołu.

robots.txt

Pewnie było już to kiedyś omawiane, ale przy okazji pokazuje to kwestie związane z traktowaniem pliku robots.txt .

Brak pliku robots.txt oznacza zgodę na wszystko (przeglądanie, cachowanie itd). Czy to prawidłowa konstrukcja? W większości wypadków w prawie autorskim nie ma domniemania "póki nie zabronione to dozwolone". Gdyby w robots.txt było "możesz przeglądać i cachować", to nikt do google nie mógłby mieć pretensji. A tak...

Byłby problem, jak

Byłby problem, jak odróżnić wyszukiwarkę od zwykłego użytkownika. Chciałbyś tak, że wchodząc na stronę jako "zwykły użytkownik", widzisz wszystko, a wchodząc na stronę jako wyszukiwarka, widzisz tylko to co udostępnione w robots.txt. Tymczasem teraz jest tak, że zarówno użytkownik jak i robot wyszukiwarki widzi wszystko (a przynajmniej tworząc stronę www warto przyjąć takie założenie). To, że wyszukiwarki respektują plik robots.txt, to tylko dobra wola ich autorów, łatwo znaleźć wyszukiwarki które ten plik mają gdzieś. Co do "póki nie zabronione to dozwolone", niestety ale zawsze ktoś świadomie uruchamia serwer www, tworzy na nim stronę internetową, kopiuje na serwer pliki oraz całą stronę upublicznia. Wydaje mi się, zwłaszcza w świetle powyższego, że te działania spełniają przesłanki "zgody na indeksowanie przez wyszukiwarki".

Jeśli chcesz mieć pewność że nie trafisz do Google - nie publikuj nic w Sieci.

...a rzecznik dalej zawija w te sreberka...

Rzecznik Mierzwa po raz kolejny powtórzył story o hackerach oraz dodał, że jest "w kontakcie z wyszukiwarkami" w zasobach których INTERNAUCI UMIEŚCILI życiorysy przechowywane na stronach zainwestuj[...].pl...

A wracając do sedna sprawy: w pracach KE dot. prawa telekomunikacyjnego pojawia się postulat wprowadzenia możliwości występowania przez poszkodowanych wlaścicieli danych osobowych z tzw class actions czyli pozwami zbiorowymi przeciwko administratorom baz danych osobowych. W kontekście tej sprawy postulat wydaje się być słuszny. Jestem bowiem przekonany, że podobnie jak w przypadku www.nasza-klasa.pl (ewidentne naruszenie zasad przetwarzania danych osobowych całkowicie zignorowane przez GIODO) tak i w tej sprawie, GIODO strzeli sobie w stopę... (na prokuraturę w ogóle nie liczę, choćby dlatego, że naruszenie zasad przetwarzania danych jest ścigane na wniosek pokrzywdzonego)... Profeci wszystkich krajów łączcie się! ;-)

URL jako włamanie

A jak się nasze polskie prawo odnosi do "włamania" przez otwarcie odpowiednio spreparowanego adresu URL? Bo to sprawa znacznie szersza, niż tylko "security by obscurity", czyli "zabezpieczenie" polegające na schowaniu danych w katalogu o dziwnej nazwie. Niektóre źle skonstruowane strony WWW pozwalają na odczyt dowolnego pliku z serwera (do którego prawa ma użytkownik, z którego działa daemon http) przez otwarcie strony np. http://example.com/index.php?strona=../../../../../etc/passwd - i teraz czy otwarcie takiej strony jest "włamaniem"? Pytam, bo kiedyś znalazłem podobny błąd w stronie WWW jednej z dzielnic Warszawy, przekazałem informację o tym znajomej pracującej w urzędzie tej dzielnicy, z prośbą, żeby przekazała to informatykom. Tak też zrobiła, i miała z tego powodu kłopoty - była oskarżana o włamanie. Sprawa rozeszła się po kościach, ale niesmak pozostał. W kontekście opisywanej tutaj i w innych miejscach sprawy Mateusza, który wpisał w formularzu logowania odpowiednie dane, pozwalające na dostęp do ukrytych danych, można mieć wątpliwości, czym jest ten czyn. Bo podobnie jak w przypadku Mateusza, i w ten sposób, tj. poprzez URL, można dokonać SQL injection. Tak więc jest to świadome działanie, które ma pozwolić na dostęp do ukrytych danych - tylko czy to jest złamanie, czy obejście zabezpieczeń?

jak dowiedziec sie czy moje dane wyciekly

W jaki sposób mógłbym uzyskać informacje czy moje dane wyciekły? W cashu Googla aktualnie nie ma mojego cv, gdyż aktualnie można znaleźć około 900 plików. Wcześniej, jak wiadomo, samych cv było około 3000. Skąd zdobywać informacje? Czy na własną rękę próbować wydobyć wszystkie cv i je przeglądać szukając własnego?

Jeszcze może się pojawić

Jeszcze może się pojawić w wynikach. Dzisiaj pojawiły się w cache'u CV, których wczoraj nie widziałem. Proszę obserwować uważnie.

Już mogę Ci na to

Już mogę Ci na to odpowiedzieć. Niestety TAK, wyciekły. Przykro mi, ale od około dwóch dni dostępne są na trackerze pirackiej zatoki i z tego co widziałem także na rapidzie. Spakowany komplet blisko trzech tysięcy plików dostał się do sieci P2P i cieszy się sporą popularnością. Jeszcze chwila i pewnie na eMule też go przywieje.

Czy autor mógłby

Czy autor mógłby ustosunkować się do treści oświadczenia Arkadiusza Mierzwy - dyrektora biura prasowego PEKAO SA. tj odnośnie "...kiedy zostaną ustalone numery IP tych internautów, którzy wykorzystali błąd informatyków i bezprawnie ściągali na swoje komputery prywatne dane z serwera banku PEKAO SA, osoby te zostaną pociągnięte do odpowiedzialności karnej."

Najważniejsze pytanie: Czy to realne, możliwe do spełnienia?

a dodatkowo:

Czy Pan Mierzwa zamierza pociągnąć do odpowiedzialności "cache" z google? Jak Pan Mierzwa zamierza ukarać tych co mogą oglądać te dane z "cache" google, jak zdobędzie ich IP?

Autor mógłby: cel osobisty lub domowy

Pan Mierzwa - mam takie wrażenie - mógł mieć na myśli przepis karny art. 49. ust. 1. ustawy o ochronie danych osobowych, który brzmi w sposób następujący:

Rodzą się pytania: czy przetwarzanie danych było dopuszczalne (warunki dopuszczalności są w art. 23. ustawy), czy osoba pobierająca dane była do przetwarzania danych uprawniona no i na ile ustawa o ochronie danych osobowych ma zastosowanie do internautów, którzy sobie z internetu pobrali dostępne tam treści (dane osobowe).

Pewną wskazówką w tej ostatniej kwestii może tu być brzmienie przepisu art. 3 ust. 2 ustawy, wedle którego ustawę stosuje się "również" do:

Ale jednocześnie z kolejnego artykułu ustawy, tj. z art. 3a. ust. 1 pkt. 1), wynika, że: ustawy nie stosuje się "do osób fizycznych, które przetwarzają dane wyłącznie w celach osobistych lub domowych".

I - jak mi się wydaje - te cytaty powinny stanowić oczekiwane przez przedmówcę odniesienie się do słów rzecznika banku. Ktoś może przywoływać jeszcze art. 267 Kodeksu Karnego, mówiącego o uzyskaniu informacji dla niego nieprzeznaczonej (przestępstwo potocznie nazywane hakingiem), ale wobec faktu, że dane były dostępne powszechnie, a dodatkowo zindeksowane przez silnik wyszukiwarki, nie widzę tu spełnienia znamion przestępstwa z § 1 tego przepisu, który brzmi:

Wypada dodać jeszcze, że ustalenie numeru IP samo w sobie nie oznacza jeszcze ustalenia osoby, która za pomocą komputera wykorzystującego taki nr IP korzystała.

Przeczytaj również:

Odnośnie odpowiedzialności: być może rzecznikowi banku mogło chodzić o sygnalizowane publicznie "włamanie", które miał się stać 8 lipca, ale wówczas wypowiedź nieprecyzyjnie mówi o [wszystkich] internautach, którzy pobrali dane...

Rozumiem też, że p. Mierzwa starał się, w taki sposób, jak potrafił najlepiej, ograniczyć chęć internautów do pobierania tych dokumentów. Natomiast rzecznik GIODO odniosła się (pośrednio) do tych przepisów, które rzcznik banku pomijał w swoich oświadczeniach. Kiedy rzcznik GIODO mówiła, że po sprawdzeniu banku oraz spółki wykonującej dla banku serwis oceni, czy nalezy powiadomić prokuraturę, miała najprawdopodobniej na myśli (ubolewam, że przekazy medialny pozostawiają tę sferę w domysłach, nie powołując się na konkretne przepisy) kolejne artykuły ustawy o ochronie danych osobowych, jak w szczególności art. 50:

Art. 51:

Art 52:

--

[VaGla] Vigilant Android Generated for Logical Assassination

Wielkie podziękowanie za

Wielkie podziękowanie za odpowiedź. Ta kwestia nie była dla mnie zrozumiała. Dzięki!

Adresy zamieszkania

Dlaczego w Polsce trzeba podawac adres zamieszkania w CV? Tak sie zastanawiam, inaczej moze nie byloby az tak wielkiego problemu dla kandydatow na ta prace.

Po wycieku kotnatakty z pokrzywdzonymi i zapowiedź kontroli

Wirtualna Polska cytuje w tekście Ofiary przecieków z banku dostają miłosne sms-y wypowiedź jednej z osób pokrzywdzonych "wyciekiem danych". Kobieta miała powiedzieć:

W tym samym tekście jest również wypowiedź p. Małgorzaty Kałużyńskiej-Jasak, rzecznika prasowego GIODO:

--

[VaGla] Vigilant Android Generated for Logical Assassination

Współczuje tym poszkodowanym....

Miałem coś podobnego przez 6 miesięcy po tym, jak (prawdopodobnie pracownik PTC) umieścił mój firmowy numer telefonu w serwisie towarzyskim ERY z mało miłym ogłoszeniem. Wiele telefonów i SMS było mocno obraźliwych... Współczuje tym poszkodowanym, żal mi ich....PYTANIE CO DALEJ, kto jest winny?

Bo w moim przypadku jest tak: ponad półtora roku po zdarzeniu, 12 terminów wokand sprawy karnej, 4 się odbyły, i nic dalej nie wiadomo kto był winny? Pracownik zwala na ERA, ERA nie chce dostarczyć do Sądu bilingów i informacji o swoim telefonie służbowym, UKE nic w sprawie nie pomogło, GIODO mi odmówiło, RPO nie ma uprawnień, Prokuratura nie była skłonna ustalić sprawcy... Teraz liczę na proces cywilny z PTC i TS w Sztrasburgu….

A serwis towarzyski PTC nadal rozsyła „paszkwile”, umożliwia podszywanie się pod innych i rozsyła mało powiedziane, wulgarne treści. Na tym wszystkim żeby było fajnie zarabia PTC.

Życzę wszystkim poszkodowanym powodzenia w dochodzeniu swoich racji, jeśli był bym pomocny (nie jestem prawnikiem) ale myślę, że moje doświadczenia w niejednym mogą pomóc. Mój e-mail (loox@op.pl)

Pozdrawiam

Tomasz W

Formaty

Mnie zaciekawiła jeszcze jedna sprawa: ODF niby tak rośnie w siłę, a zapytanie w google:

"site:www.zainwestujwprzyszlosc.pl zainwestujwprzyszlosc.pl odt" nie zwróciło wyników (pdf: 23, a doc około 1.350). Ciekawe jak wyglądałyby statystyki powiedzmy 100 największych spółek - obawiam się (choć nie mogę tego poprzeć żadnymi danymi), że podobnie. Cieszy chociaż nie zerowy udział pdf :)

Warto byłoby sprawdzić

Warto byłoby sprawdzić czym były wygenerowane te pdf'y ...

CV już opublikowano na trackerze, a kto rejestrował domenę?

This comment has been moved here.

a może nie było włamania?

This comment has been moved here.

jest finał sprawy?

Czy sądy w koncu stwierdzily kto jest winny w spawie possum i pekao?

pozdr. mike