Znów był atak na Sieć

Podobno największy od 5 lat. Poprzedni taki miał miejsce 21 października 2002 roku, kiedy obudzono nawet Prezydenta USA. Atak, który przygotowano w zeszłym tygodniu również polegał na przeprowadzeniu DDoS, czyli Distributed Denial of Service. Sieć przetrzymała również tym razem, ale atak był słabszy niż ten sprzed 5 lat.

Podobno największy od 5 lat. Poprzedni taki miał miejsce 21 października 2002 roku, kiedy obudzono nawet Prezydenta USA. Atak, który przygotowano w zeszłym tygodniu również polegał na przeprowadzeniu DDoS, czyli Distributed Denial of Service. Sieć przetrzymała również tym razem, ale atak był słabszy niż ten sprzed 5 lat.

Jak pisze Rzeczpospolita w tekście To był atak na serce Internetu: "Co dokładnie się stało? Hakerzy przeprowadzili atak metodą denial-of-service, dosłownie zalewając internetowe serwery potokiem danych. Na cel wzięto trzy spośród 13 komputerów, które przechowują i udostępniają informacje o innych serwerach w Internecie. To tzw. serwery DNS, które praktycznie kierują ruchem w całej sieci. Próbując odpowiedzieć na zgłoszenia tysięcy komputerów naraz, w rezultacie nie odpowiadają nikomu - ruch zostaje zablokowany. - To jakby kilkunastu grubasów pchało się do tej samej windy. Nikt nie może się ruszyć...". Te ostatnie wyjaśnienia pochodzą od Grahama Cluleya z firmy Sophos.

Scenariusz był zatem taki jak pięć lat temu.

Stale wzrasta liczba komputerów, nad którymi ktoś przejął zdalną kontrolę (zombie). Generalnie przestępcy wykorzystują przejęte komputery do budowania botnetów, by dzięki nim prowadzić swoją przestępczą działalność (klasycznym przykładem wykorzystania botnetu jest rozsyłanie spamu, również "zarabianie" w różnych programach afiliacyjnych, chociaż coraz więcej przedsiębiorstw oferujących możliwość udziału w takich sieciach nie godzi się na wykorzystywanie przejętych komputerów, to jednak można sobie łatwo wyobrazić jeden z możliwych mechanizmów - zarabianie na "klikaniu" w reklamy znajdujące się na kontrolowanych przez botmastera stronach - por. Boty do wyłudzeń w systemie pay per click; Coraz częściej botnety wykorzystywane są również po to, by wymusić na kimś haracz "za ochronę".

Z jednej strony wymiar sprawiedliwości i organy ścigania starają się walczyć z operatorami botnetów, działającymi jak "mistrz pacynek" (master of puppets; por. ostatnio: W Holandii dwóch skazanych za botnet, a wcześniej 37 miesięcy za botnet, Aresztowany za botnet i nie tylko, Aresztowany w Płd. Korei za botnet i spam czy Dwa lata i 1.4 miliona euro za DDoS w Hiszpanii), z drugiej potęgę przestępców widać w takich przypadkach jaka atak na serwer antyspamowy Blue Frog - Kto żabą wojuje.... Jednocześnie zniszczenie infrastruktury Sieci wywołane niedawnym trzęsieniem ziemi w Azji spowodowało, że nagle o 30 proc. obniżył się obserwowany przez jedną z firm poziom spamu. Tłumaczono to wówczas uszkodzeniem azjatyckich botnetów przez zerwanie "więzi" między operatorem a komputerami zarażonymi przeróżnymi "koniami trojańskimi".

Nie dysponuję wiarygodnymi danymi na temat aktualnej sytuacji. Można jedynie spekulować. Przeciętny użytkownik nie zna się na zagwarantowaniu bezpieczeństwa swojej maszynie, a więc te maszyny są podatne na błyskawiczną infekcje. Im więcej komputerów w Sieci - tym większa władza botmasterów. Zastanawiam się tylko czemu ktoś dysponując taka siła rażenia postanowił znów przeprowadzić atak na serwery DNS, co mogło doprowadzić do czasowego unicestwienia internetowego świata jaki znamy? Zastanawiam się też czy będzie tu miał zastosowanie mechanizm "wańki- wstańki" - skoro ktoś zapycha serwery odpowiedzialne za adresowanie pakietów, to czy to nie powoduje stopniowej utraty siły botnetu im bardziej zapchane są root servery? Nie wiem. Spekuluję i zastanawiam się. Może to była kolejna próba generalna przed wysunięciem żądań okupu od władców realnego świata? Tym razem nikt nie zażądał okupu, ale i atak się nie powiódł. Z drugiej strony - wraz z rozrostem Sieci rozpraszane są też newralgiczne ośrodki i rozwijają się "pośrednie bastiony oporu" przed tego typu atakami.

Tego typu zdarzenia uwiarygadniają jednak wizję podziału Sieci na mniejsze, bezpieczniejsze - por. Przygotowania do ateńskiej konferencji the Internet Governance Forum. Przeczytaj również felieton: Wirtualny terror.

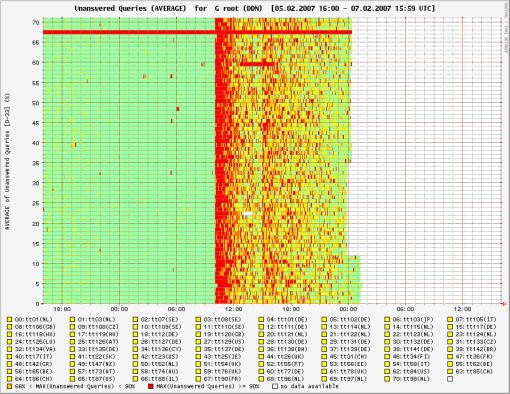

Powyżej wykres przedstawiający atak na rootserver G w dniu 5 lutego 2007 roku. Wykresy z tego samego okresu, przedstawiające atak na inne rootservery dostępne są w serwisie RIPE. W czasie ataku przeciążono przynajmniej 3 z 13 rootserverów. Wedle spekulacji atak miał docelowo być wymierzony w infrastrukturę UltraDNS, spółki obsługującej serwery w domenie "org", ale też i inne maszyny. Powyższy wykres pochodzi z serwisu RIPE NCC DNS Monitoring Services, który zaczęto budować w 2003 roku, bezpośrednio po ataku z końca 2002 roku.

Wiadomo, że po ostatnim ataku przedsiębiorstwa zaangażowane w obsługę infrastruktury służącej do przekazywanie ruchu dokonały istotnych inwestycji. Wiadomo też, że kolejny atak przekonał niezdecydowanych. Przykładowo VeriSign postanowił "zupgradować" serwery obsługujące ruch; zamierza wydać na realizowany już Project Titan 100 milionów dolarów.

Dziś poziom obciążenia sygnalizowany w serwisie SANS Internet Storm Center ma kolor zielony (Today's Internet Threat Level: GREEN). Tam również można przeczytać lakoniczną notatkę o ataku z zeszłego tygodnia: Attack on DNS root servers.

A o ataku piszą oczywiście zachodnie źródła:

- Hackers Attack Key Net Traffic Computers

- Storm worm linked to spate of DDoS attacks

- RIPE Protects Against DDoS Attack

- How the Net beat a hack attack

- Hackers slow Internet root servers with attack

- DNS Attack: Only a Warning Shot?

- VeriSign Ups the DNS Ante

- Verisign pumps up security to protect Net

PS. Chociaż dysponuję jedynie niewielkim serwisem internetowym, to jednak od pewnego czasu zauważyłem wzmożone próby wykorzystania jego infrastruktury w celach spamerskich. W weekend również zaktualizowałem silnik, z którego korzysta ten serwis. Zobaczymy jak długo potrwa, zanim spamboty nauczą się obchodzić zastosowane obecnie zabezpieczenia. Wyścig trwa.

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

Boot to tylko automat... Myśleć nie potrafi...

Szanowny Adminie..

Z całym szacunkiem podchodąc do pomysłowości piszących boot'y, śmiem jednak twierdzić, że blokada polegająca na konieczności wpisania tekstu z polskimi znakami diakrytycznymi, znacząco im utrudni zadanie. Trudno bowiem wymagać od kogoś obcojęzycznego aby prawidłowo pisał "ą" czy "ę"....

Zatem powiedzenie "Niech wżdy Narody znają, że Polacy nie gęsi i swój język mają."...

Jak mniemam, to na tym forum trudno komuś obcojęzycznemu zrozumieć taką polszczyznę :) wpowiedzianą przez... Ja wiem przez kogo ;) Ciekawe czy spamboot umiałby poprawnie wpisać imie i nazwisko autora oraz nazwę miejscowości gdzie mieszkał, a nawet do niedawna stał tam drewniany pomnik, widziany z szosy...

Pozdrawiam.

Bot

Szanowny kolego. Moze sie czepiam, ale poprawnie powinienes napisac bot a nie boot.

Pozdrawiam

Odprysk deniala

Niestety w ostatnim ataku swoje trzy grosze dołożyło jak sądzę sporo zombie z polskiej odnogi globalnetu. Tylko w jednym akademiku zablokowaliśmy ponad 40 takich komputerów, które wykazywały niezdrowe zainteresowanie rozsyłaniem śmieciastej poczty połączone z intensywnym odpytywaniem serwerów DNS.

Sytuację obserwowaliśmy już od początku stycznia, ale dopiero w ubiegłym tygodniu ujawniło się nagle kilkadziesiąt takich maszyn. Co ciekawe, użytkownicy twierdzą, że nie wykryli u siebie żadnego wirusa, a jedynie intensywnie używali popularnego komunikatora. Po zablokowaniu nagle okazało się, że zaktualizowane wtedy bazy sygnatur wirusów nagle zaczęły wykrywać nieproszonego gościa w systemach.

tommy

_____ http://www.put.poznan.pl/~tommy

Jak sie bronic?

To dosc ciekawe. Osobiscie nie czesto wylaczam mojego PC i zastanawiam sie czy przypadkiem sam nie przyczynilem sie do tej "akcji".

Chcialbym sie dowiedziec jakiego oprogramowania zabezpieczajacego warto uzywac i jakie jest godne polecenia...

pozdrawiam!

www.contraband-radio.com

"Time Is Runnin' I'm Passin'

I'm Passin' And Runnin'

I'm Runnin' And Passin'

So You All Better Get Right At This Time

'Cause There Might Be No Next Time Ya'll"

FUTTERMAN'S RULE

Samoobrona?

Na pewno warto używac indywidualnej zapory ogniowej, która pokaże jaki ruch i kto wysyła z naszego komputera i do niego wprowadza. Jakiej zapory to nie będę pisał - chyba, że producenci bardzo chcieliby zasponsorować serwis kol. Vagli to mogę rozważyć skalanie się kryptoreklamą.

Nie zawadzi też zwyczajna czujność rewolucyjna. Jeśli nic nie robimy, a dysk hałasuje na okrągło i nic naszego "się" nie liczy w tle, to zły znak. Migiem bootować system z CD i skanować na okolicznosc malware, adware i wirusware. Nie instalować softu ad-hoc, bo "się" pojawił, bo piszą o nim och i ach. W miarę regularnie robić obławy przede wszystkim na adware.

A jak już wykluje się w naszym ukochanym kompie jakaś zaraza to pierwszym zdecydowanym ruchem wyrwać mu pępowinę sieciową. Potem zaparzyć herbaty, zastanowić się. Na formatowanie dysku zawsze jest czas...

tommy

_____ http://www.put.poznan.pl/~tommy