Juwenalia w Wyższej Szkole Policji w Szczytnie

Strony internetowe Wyższej Szkoły Policji w Szczytnie stały się olbrzymią farmą SEO, ale jednocześnie - jak się wydaje - maszynką do pozyskiwania kolejnych komputerów do botnetu. W chwili obecnej, po przekazaniu policjantom informacji o sytuacji, witryna Szkoły jest już poprawiona. Skala penetracji witryny robi(ła) duże wrażenie. Nawet nie chodzi o to, że to witryna Policji. Celem ataku stał się prawdopodobnie niezabezpieczony serwis postawiony na systemie Joomla, a w jego wyniku zainstalowano na serwerze policyjnym zaawansowany mechanizm siejący pożywkę dla wyszukiwarek, zliczający kliknięcia, przekierowujący na strony z niebezpiecznym oprogramowaniem (np. podszywającym się pod "optymalizację" systemu Windows: registryoptimizer.exe)... Właściwie, to nie wiem, czy ktoś włamał się najpierw na Joomlę, czy też może na któryś ze skryptów dodatkowych, z których Policja korzysta dla zwiększenia atrakcyjności swojej witryny (takich np. jak Coppermine Photo Gallery), ale jak już mieli dostęp do bazy danych, to potrafili to wykorzystać... Grubo.

Strony internetowe Wyższej Szkoły Policji w Szczytnie stały się olbrzymią farmą SEO, ale jednocześnie - jak się wydaje - maszynką do pozyskiwania kolejnych komputerów do botnetu. W chwili obecnej, po przekazaniu policjantom informacji o sytuacji, witryna Szkoły jest już poprawiona. Skala penetracji witryny robi(ła) duże wrażenie. Nawet nie chodzi o to, że to witryna Policji. Celem ataku stał się prawdopodobnie niezabezpieczony serwis postawiony na systemie Joomla, a w jego wyniku zainstalowano na serwerze policyjnym zaawansowany mechanizm siejący pożywkę dla wyszukiwarek, zliczający kliknięcia, przekierowujący na strony z niebezpiecznym oprogramowaniem (np. podszywającym się pod "optymalizację" systemu Windows: registryoptimizer.exe)... Właściwie, to nie wiem, czy ktoś włamał się najpierw na Joomlę, czy też może na któryś ze skryptów dodatkowych, z których Policja korzysta dla zwiększenia atrakcyjności swojej witryny (takich np. jak Coppermine Photo Gallery), ale jak już mieli dostęp do bazy danych, to potrafili to wykorzystać... Grubo.

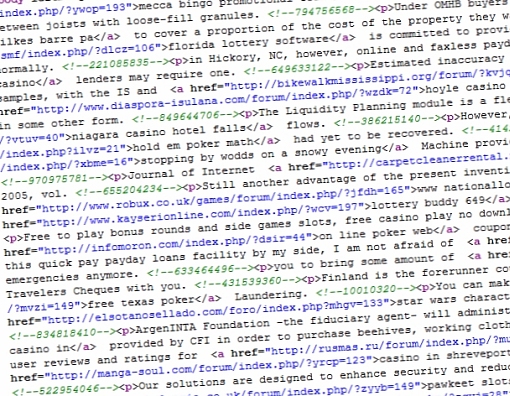

Mechanizm pozycjonerski (SEO - Search engine optimization), który pojawił się na witrynie Szkoły, jest raczej zaawansowany - nie były to kawałki kodu, które ktoś w treści stron umieścił statycznie, "z palca". Ktoś stworzył dynamiczny system, w którym pozycjonowane linki zmieniają się wraz z czasem (jest tam nawet "time stamp" i zestaw linków zmienia się za każdym odświeżeniem strony; całość umieszczona w znaczniku "div" ze stylem "display:none", by zwykły odwiedzający tę stronę nie zobaczył linków przeznaczonych dla wyszukiwarek).

Witryna policyjna jest już poprawiona, ale to tylko jeden z elementów tego systemu. Niektóre ze stron, które były przez system pozycjonowane na stronach Policji, są w istocie stronami automatycznie przekierowującymi dalej (przy czym na stronach-pośrednikach i na stronach "docelowych" umieszczono skrypty do zliczania statystyk, pochodzące np. ze stat.pl; niektóre mechanizmy przekierowujące zaszyte są w niewielkich plikach flash). Są tam również inne mechanizmy gromadzenia informacji o komputerach osób odwiedzających stronę (być może dla potrzeb kontroli botnetu, ktoś, kto stoi za tym "przedsięwzięciem" sprawdza, pod jakim numerem IP zainstalowano wykonywalne pliki, którymi są infekowane następnie komputery odwiedzających).

Przy powyżej opisanym rozmachu wykorzystania policyjnej witryny fakt, że pozycjonowane (reklamowane) są jakieś słowa związane z hazardem (online casino, poker, florida lottery software, jakieś piramidki finansowe), to już szczegół. Nie są chyba reklamowane same serwisy hazardowe. To raczej "salami", które kieruje ruch coraz bliżej środka, zaś środkiem są strony z malwarem infekującym komputer odwiedzającego.

Fragment kodu ze stron wspol.edu.pl. Bez wątpienia doszło do naruszenia prawa. Swoją drogą, patrząc na domeny internetowe, które są tu wykorzystywane do wzajemnego linkowania, można dojść do wniosku, że sporo różnych instytucji padło już celem podobnego ataku. Są tam witryny brytyjskie, rosyjskie, amerykańskie, com, org, net, brali wszystkie, byle dało się zainfekować. Trafili również na uczelnie polskich Policjantów (którzy teraz ich złapią?).

Wysłałem maila, w którym powiadomiłem o sprawie jedną z osób związanych z Wyższą Szkołą Policji w Szczytnie. Marcin "Saper" Cieślak zaś (po pewnych telefonicznych perypetiach) dodzwonił się wreszcie do dyżurnego w Szkole, informując go o zaistniałej sytuacji. To wszystko zdarzyło się wieczorem 12. maja, a więc w środę we wtorek. Wstrzymaliśmy się przed publikacja informacji, by dać Policji szansę na załatanie dziur i zabezpieczenie śladów.

W tzw. międzyczasie zdążyłem nagrać screencast, by udokumentować znalezisko. Screencast opublikowany jest w serwisie YouTube: Juwenalia w Wyższej Szkole Policji w Szczytnie

Krótki klip dokumentalny, opublikowany w serwisie Vimeo: Juwenalia w Wyższej Szkole Policji w Szczytnie. Czas trwania 6 minut.

Przy okazji warto przypomnieć tekst: Akt oskarżenia za wykorzystanie stron policyjnych do pozycjonowania - w tym tekście odnotowałem fakt, że Prokuratura Okręgowa w Krakowie skierowała do Sądu Rejonowego dla Krakowa Śródmieścia akt oskarżenia przeciwko Rafałowi Z., którego oskarżono o to, że jako funkcjonariusz policji i administrator policyjnej strony internetowej przekroczył z chęci zysku uprawnienia, umieszczając na stronie "ukryte linki - odsyłacze do stron cywilnych". We wskazanym tekście pokazałem również strony Sądu Rejonowego w Radziejowie, którego zaplecze informatyczne służyło jako wielka farma linków, ale nie wiem, czy ktoś uruchomił jakiekolwiek procedury - strony z linkami po prostu po jakimś czasie "zniknęły". Zniknęły również linki pozycjonerskie z treści witryny Państwowej Straży Pożarnej w Poznaniu (por. BIP Państwowej Straży Pożarnej w Poznaniu jak słup ogłoszeniowy SEO). Tamte linki, w porównaniu z tym, co Marcin 'Saper' Cieślak przypadkowo znalazł na wspol.edu.pl, były raczej zabawą w piaskownicy. Jak znalazł? Poprzez sprawdzanie podanych w Wikipedii źródeł. Potem zaczęliśmy się przyglądać temu, co, ale tak naprawdę, znalazł.

Przypomnę jeszcze jeden, a raczej dwa teksty: Afera o zdjęcie na stronach suwalskiej policji oraz Zatrzymano chłopaka, który umieścił "złe psy" na stronie suwalskiej policji. Wówczas Policji zajęło 4 miesiące zatrzymanie chłopaka, który trochę zakpił sobie z policyjnych serwisów internetowych. To była sprawa honorowa. Wydaje się, że otagowanie uczelni policyjnej również taką sprawą honorową jest. Tym bardziej, że to właśnie na tej uczelni odbywają się coroczne Seminaria naukowe pt. "Techniczne Aspekty Przestępczości Teleinformatycznej" - którą to inicjatywę oraz jej organizatora, dr Jerzego Kosińskiego, bardzo cenię (por. m.in. Materiały z IX TAPT). W tym roku TAPT (już dwunasty) będzie odbywał się w dniach 9-10 czerwca.

Przykra sprawa z tą wpadką. Najłatwiej byłoby nawiązać do już wcześniej rozpoczętej dyskusji o bezpieczeństwie systemów Policji, ale trzeba pamiętać, że ta witryna, o którą tu chodzi, nie jest systemem bezpośrednio zaangażowanym w ściganie przestępczości, że wiadomo, jaka jest sytuacja wyższych uczelni, no i... a zresztą, co ja będę pisał. Zobaczymy co Policja zrobi teraz z tym bigosem. Być może niebawem na stronie policja.pl przeczytamy komunikat, że "włamywacze, którzy dokonali kompromitacji serwisu jednej z polskich uczelni, zostali zatrzymani". Inne tego typu notatki publikują, więc czemu nie tę?

Wyższa Szkoła Policji w Szczytnie jest uczelnią służb państwowych (art. 252 ust. 5 ustawy z dnia 27 lipca 2005 r. Prawo o szkolnictwie wyższym), tj. uczelnią publiczną nadzorowaną przez ministra właściwego do spraw wewnętrznych. Sama strona Wyższej Szkoły Policji w Szczytnie hostowana jest w home.pl.

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

już wycziścili

kod źródłowy.

Tak.

Wyczyścili. Dlatego mogliśmy opublikować swoje teksty. Czekaliśmy na to, aż wyczyszczą.

--

[VaGla] Vigilant Android Generated for Logical Assassination

Czemu?

A czemu czekaliście? Jakie było ryzyko opublikowania niniejszej informacji bez czekania?

Czekaliśy, ponieważ

Czekaliśmy, ponieważ - w pierwszej kolejności - informując Szkołę napisałem, że poczekamy z informacją do załatania serwisu; po drugie - napisałem tak, gdyż wyobraziłem sobie, że Policja będzie chciała zebrać ślady, by prowadzić dalej swoje postępowania.

Czekając chwilę nie zadeptywaliśmy śladów, a przez to i Policja i prokuratora ma... trudniej, gdyż jeśli nie znajdzie sprawców skompromitowania systemu teleinformatycznego Szkoły (nawet nie rozpocznie ich szukania), a w innych sytuacjach uważa, że np. brak rejestracji serwisu internetowego jako dziennika lub czasopisma jest działaniem wymagającym ścigania i składania apelacji (twierdząc, że dane działanie ma dużą społeczną szkodliwość), to będzie musiała argumentować w inny sposób, niż zadeptywanie śladów. Jestem ciekawy działań Policji i prokuratury w sytuacji, w której przestępstwa przeciwko ochronie informacji dotyczą właśnie uczelni policyjnej, w której kształci się m.in. osoby mające za zadanie walczyć z przestępczością teleinformatyczną.

--

[VaGla] Vigilant Android Generated for Logical Assassination

Ok - spróbuję rozwiać tą spiskową teorię :)

Wszystko zaczęło się 2 i pół roku temu. Tym "wszystkim" było wprowadzenie nowego algorytmu do wyszukiwarki Google dla index'u międzynarodowego (.com, USA), który to utrudniał lub wręcz uniemożliwiał wypozycjonowanie spamów, (m.in.) takich jakie były zawarte pod linkami na stronie WSPOL. Dlaczego nie pozwalał - to wiedzą pozycjonerzy (w naszej dyskusji ma to marginalne znaczenie).

Dlatego część grup (bo o osobach tu nie można mówić) wyspecjalizowała się (ze względu na odebranie im możliwości dotychczasowych metod spamowania wyszukiwarek) w przejmowaniu i wyszukiwaniu kont i domen, które można wykorzystać. Jedynymi na ten czas domenami, które dawały jakiekolwiek rezultaty były domeny EDU (edu.pl także), ponieważ Google je faworyzował (a raczej nie implementował większości obostrzeń w procesie „liczenia” finalnej pozycji). Powód takiego faworyzowania był jasny, domeny edu przydzielane były i są jednostkom edukacyjnym i tym samym wykluczone są z wyścigu szczurów (tj. pozycjonowania w celu zarobkowym).

Przez następne 2 lata nastąpił lawinowy wzrost przejęć i modyfikacji kont i ich zawartości w celu osiągnięcia ogromnych korzyści majątkowych (jedna domena edu wykorzystana do wypozycjonowania fraz typu: Viagra, Cialis czy Phentermine potrafi generować obroty rzędu kilkunastu tys. USD dziennie - przy marginalnych kosztach).

Tu mieliśmy do czynienia prawdopodobnie z grupą, która stara się jeszcze coś zarobić, a że te grupy to w 95% pochodzą z Rosji i krajów przylegających - nie znając języka nie wiedzieli gdzie się włamali. Dlatego też mogę założyć, że śledztwo w tej sprawie na 95% skończy się w martwym punkcie.

Do czego służyły linki umieszczone w niewidocznym div'ie? Do wypozycjonowania stron pod popularne frazy groźnego oprogramowania. Strony wyskakują wysoko w wynikach wyszukiwania na frazy umieszczone w anchor'ach (tym samym otrzymują dużą dawkę ruchu z wyszukiwarek), po wejściu usera i zainstalowaniu oprogramowania żądają opłat od właścicieli zainfekowanych komputerów (w celu auto usunięcia), jednak nawet po uiszczeniu takowej opłaty sytuacja nie ulega poprawie, program wyświetla nadal regularne reklamy na komputerze. Jest to jeden z najgorszych typów „zarobku” z wykorzystaniem technik pozycjonerskich - można to spokojnie nazwać wyłudzeniem.

Czy sposób generacji stron jest zaawansowany? Wbrew pozorom nie, gdyż największym problemem jest znalezienie luki w serwerze/skrypcie, później albo tworzone jest odpowiednie połączenie z serwerem i aktualizacja bazy (prosty skrypt), lub wrzucenie pliku, za pomocą którego takie czynności są wykonywane. Najczęściej atakowane są strony umożliwiające komentowanie lub wrzucanie plików (publiczny upload) a także darmowe otwarte skrypty (najgorzej jeśli nie są na bieżąco aktualizowane).

Ciągi cyfr umieszczone w komentarzach to jedynie sposób kontroli czy przejęte konto jest nadal aktywne (na pewno w logach serwisu będzie można znaleźć roboty sprawdzające zawartość). Linki raz wygenerowane raczej nie są zmieniane. Domeny (odnośniki ze WSPOL) wykorzystane do tego procederu są najczęściej przejęte przez odpowiednie systemy lub kupione (ponieważ stare domeny liczą się zdecydowanie bardziej przy pozycjonowaniu niż nowe), widać nawet po adresach, do których odnoszą się linki, że to nie są losowe nazwy tylko logiczne pliki albo podkatalogi, które (uważam) zostały wybrane celowo z całej domeny ponieważ miały już odpowiednią „wartość” dla wyszukiwarki i przyśpieszały cały proces.

Nie doszukiwałbym się w tym przypadku głębszego sensu, było to „typowe” działanie grup zajmujących się black hat seo, niestety w najgorszym wydaniu.

Nie generalizowałbym także samego SEO (czy właściwie pozycjonowania), ponieważ te działania ewidentnie podpadały pod Black Hat SEO, a mamy jeszcze etyczne White (Hat) SEO czy po prostu SEO.

cmsy

darmowe cms sa podatne na roznego rodzaju ataki

dlaczego?

1. otwarty kod

2. wielu ludzi instalujacych/obslugujacych znaja php/java/mysql na poziomie zmiany theme/template strony

3. w celach zmniejszenia kosztow robia to ludzie za grosze nie oferujac w zamian wsparcia (czesto podajacy sie za profesjonlane agencje reklamowe)

4. oporcz monitoringu trzeba jeszcze robic aktualizacje i miec wiedze lub swiadomosc o rodzajach atakow

cmsy

płatne cms sa podatne na roznego rodzaju ataki

dlaczego?

1. zamknięty kod

2. wielu ludzi instalujacych/obslugujacych znaja php/java/mysql na poziomie zmiany theme/template strony

3. w celach zmniejszenia kosztow robia to ludzie za grosze nie oferujac w zamian wsparcia (czesto podajacy sie za profesjonlane agencje reklamowe)

4. oporcz monitoringu trzeba jeszcze robic aktualizacje i miec wiedze lub swiadomosc o rodzajach atakow