Bezpieczeństwo informatyczne niedzielnych wyborów

Jak wiadomo - jestem przeciwnikiem wyborów "przez internet" oraz za pomocą "maszyn wyborczych". Wiele swoich komentarzy na ten temat odnotowałem w dziale wybory niniejszego serwisu. Niedzielne wybory prezydenckie rozpoczynają "trójskok" wyborczy, w którym po pierwszej turze - być może - nastąpi druga, następnie płynnie przejdziemy do wyborów samorządowych, by w przyszłym roku wybierać parlamentarzystów. Ponieważ w czasie kampanii wyborczej niektórzy kandydaci deklarowali chęć wspierania elektronicznych form głosowania, to znaczy, że argumentacja związana z istniejącymi dziś niebezpieczeństwami, jakoś się jeszcze nie przebiła do świadomości sztabów konstruujących tezy wyborcze (albo - co wydaje mi się bardziej prawdopodobne - odbiorcy przekazów promujących kandydatów, a więc wyborcy, i tak nie wiedzą, o co chodzi, ale jeśli coś jest "elektroniczne", to znaczy pewnie, że "nowoczesne"). Tymczasem przeczytałem właśnie dyskusję o bezpieczeństwie informatycznym niedzielnych wyborów. Wiceprzewodniczący Okręgowej Komisji Wyborczej - tak się przedstawia rozpoczynający wątek na Hack.pl (a przecież to nie musi być prawda) - dzieli się doświadczeniami z używania wyborczego systemu informatycznego.

Nadal aktualne są tezy stanowiska Internet Society Poland z 2007 roku, które dostępne jest pod tytułem Stanowisko w sprawie głosowania elektronicznego w wyborach powszechnych. Pisaliśmy wówczas we wstępie do tego stanowiska: "Głosowanie elektroniczne uzależnia uczciwość procesu demokratycznego od skomplikowanych systemów komputerowych, w które wgląd ma tylko wąska grupa osób. Tym samym głosowanie elektroniczne znacząco zmniejsza przejrzystość procedury wyborczej w porównaniu z wyborami tradycyjnymi. Przykłady innych państw pokazują, że takie głosowanie nie wpływa w znaczący sposób na zwiększenie frekwencji."

Zdaję sobie sprawę z tego, że trwają wciąż badania nad możliwościami bezpiecznego zastosowania zaawansowanych metod kryptograficznych w wyborach, również takich, które w pewien sposób są powiązane z tradycyjnymi nośnikami informacji (np. wydruki do weryfikacji zobowiązań bitowych). Moje tezy dotyczące niebezpieczeństw związanych z poddaniem się "presji nowoczesności" konfrontuję cyklicznie z moimi adwersarzami - zachęcam do lektury dyskusji pod tekstem Stosowanie elektronicznych maszyn wyborczych w Niemczech niezgodne z Konstytucją, gdzie spieram się z prof. Mirosławem Kutyłowskim o znaczenie niemieckiego rozstrzygnięcia. Spieram się również z dr Filipem Zagórskim, który wraz z prof. Kutyłowskim pracuje nad stosownymi rozwiązaniami. Kiedyś Filip napisał mi, że gdy piszę w serwisie komentarz dotyczący wyborów, nie wspominam o czymś takim, jak "wybory weryfikowalne" i wszystko wpada pod "wybory elektroniczne", a czytelnicy nabierają przekonania, że wszystko z tej przegródki jest "be"... Spieram się z przywołanymi badaczami, ale szanuję ich prace. Szanuję ją i staram się nadążać za ich wywodami, co - ponieważ nie jestem specjalistą kryptologiem - przychodzi mi z trudem (a ponieważ masa wyborcza również nie składa się z samych kryptologów - stopień złożoności rozwiązania może mieć wpływ na zaufanie społeczne do procesu wyborczego). W każdym razie czytam te wyjaśnienia, których byli uprzejmi udzielić mi w zeszłym roku językiem bardziej przystępnym dla laika. Prawdopodobnie dziś prace te są jeszcze bardziej zaawansowane, a część publikacji ww. autorów jest dostępna w Sieci: tu odsyłam do publikacji prof. Kutyłowskiego oraz dr Zagórskiego.

Po tym wstępie przechodzę do rzeczy. Otóż w serwisie Hack.pl ktoś, kto podpisuje się Sebo.PL (jeśli przyjąć, że to adres strony, to adres strony firmy zajmującej się transportem drogowym) rozpoczął wczoraj wątek pt. Bezpieczeństwo informatyczne wyborów. O ile mogę się zorientować użytkownik Sebo.PL zarejestrował się na forum Hack.pl 17 czerwca (wczoraj), a więc społeczność serwisu Hack.pl nie zdążyła jeszcze zweryfikować jego wiarygodności. Biorąc to pod uwagę przywołam fragment postu, który wczoraj został opublikowany, a pod którym pojawiły się pierwsze komentarze. Zdaniem Sebo.PL, który stał się wiceprzewodniczącym Okręgowej Komisji Wyborczej i w związku z tym zaczął korzystać z systemu informatycznego, który dziś obsługuje wybory, system ten "jest pełen dziur". Tak relacjonuje swoje spostrzeżenia:

1. Przy odbieraniu loginu i hasła OKW do Platformy Wyborczej nikt nie sprawdzał mojej tożsamości. Spytano mnie jedynie o numer komisji i o imię i nazwisko (z tego co wiem to skład komisji jest publikowany - więc nie jest problemem uzyskanie tych danych).

2. Następnym krokiem jest wygenerowanie klucza RSA i pobranie certyfikatu ze wspomnianej Platformy Wyborczej. Tu dość istotnym niedociągnięciem jest to, że sam certyfikat główny nie jest rozpowszechniony ani certyfikowany przez inny powszechnie zaufany CA. Skontaktowałem się w tej sprawie z łącznikiem informatycznym, lecz nie uzyskałem od niego informacji umożliwiającej jego potwierdzenie (prosiłem o podyktowanie odcisku palca), a jedynie polecenie bym nie przejmował się ostrzeżeniami :)

W kolejnym komentarzu Sebo.PL relacjonuje dalsze swoje obserwacje:

Nie no teraz to już pobili sami siebie. Właśnie przed chwilą dostałem informację od mojej łączniczki informatycznej, że mam jej wysłać na agamick[at]wp.pl certyfikat PKCS12 przewodniczącego komisji i HASŁO do niego zwykłym NIESZYFROWANYM e-mailem.

Jak powiedziałem, że tego nie zrobię, bo to narusza chyba wszelkie możliwe reguły bezpieczeństwa informatycznego, to zostałem poinformowany, żebym nie wydziwiał i że wszystkie pozostałe komisje nie robiły takich problemów.

Zastanawiam się, w jaki sposób zweryfikować przywołane wyżej twierdzenia i jakie - gdyby okazały się prawdziwe - mają one znaczenia dla spokojnego i rzetelnego przeprowadzenia wyborów. Tymczasem skieruję czytelników do podanego na Hack.pl serwisu Krajowego Biura Wyborczego, a konkretnie do Centrum Wydawania Certyfikatów.

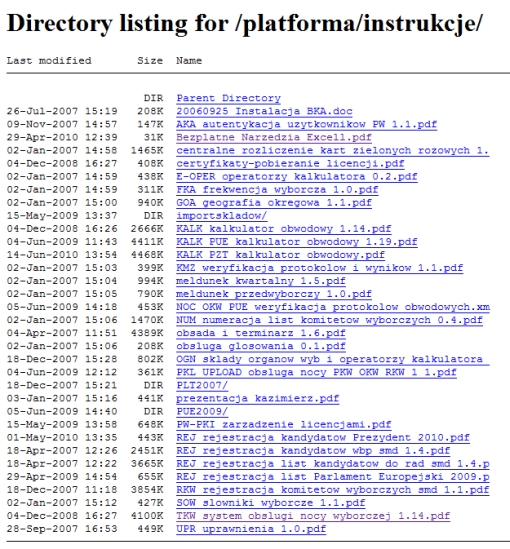

Zawartość katalogu /platforma/instrukcje/ na serwerze pixel.com.pl.

Korzystając z tego serwisu pozwoliłem sobie na rozpoczęcie lektury Instrukcji aplikacji Platformy Wyborczej (dokumenty te znajdują się na serwerze spółki Pixel; por. Dokładność co do Pixela z 2002 roku).

Jeśli będzie druga tura wyborów na urząd Prezydenta RP, to dobrze byłoby poznać stanowisko kandydatów na temat bardziej zaawansowanych sposobów przeprowadzania powszechnych wyborów, niż te, które stosujemy w Rzeczpospolitej Polskiej dziś.

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

weryfikacja informatyka w komisji

są już komentarze potwierdzające bezpieczeństwo na wyżej wymienionym forum

poza tym:

Na końcu procesu (z tego co wiem) jest etap wprowadzania wyników głosowania przez informatyka na miejscu w komisji wyborczej.

Więc trzeba zdobyć hasła, podszyć się pod informatyka, jakoś sprytnie wysłać dane w obecności przewodniczącego komisji i jeszcze bardziej sprytnie dostarczyć sfałszowane wyniki do PKW.

Tak.

Tak. Czytam tą dyskusje pod postami inicjatora.

--

[VaGla] Vigilant Android Generated for Logical Assassination

Ostatni etap.

Wystarczy w dniu wyborów przyjechać z "nową" wersją oprogramowania do wysyłania na pendrivie. Przecież PKW nie dostarcza zabezpieczonych odpowiednio urządzeń do wysyłania wyników. Każdy może zainstalować dowolne oprogramowanie na takim komputerze. Po "aktualizacji" przewodniczący wprowadzi wszystkie potrzebne dane samodzielnie.

Idąc tym tropem myślenia

Idąc tym tropem myślenia to może w ogóle dajmy sobie spokój z informatyzacją administracji publicznej - bo w każdym systemie można spreparować dane.

Wiadomym jest, że najsłabszym ogniwem szeroko pojętej IT jest człowiek - jednakże istnieją dziś mechanizmy które pozwalają w znacznym stopniu to ograniczyć - np. oprogramowanie też może być podpisane cyfrowo, kryptografia, nadzorowany proces produkcji oprogramowania, itp. Trzeba tylko chcieć...

Zresztą uważam, że wybory przeprowadzone tradycyjną metodą jest łatwiej sfałszować niż z wykorzystaniem nowych technologii.

Dziura na dziurze.

Mogą być podpisane, ale nie są. Do tego osoby odpowiedzialne za część techniczną, przynajmniej według wątku, nie rozumieją zasad działania certyfikacji i podpisów, albo lekceważą problem przejęcia informacji uwierzytelniającej. Nie ma szkoleń dla przewodniczących OKW, nie widać jednolitej polityki bezpieczeństwa.

Co tak

Co tak na głos opowiadasz o metodach działania służb specjalnych? Pssst. ;PPP Takie podniosłe wypowiedzi powstają w aurze tajemniczości, jak pewien kandydat w 1995 r. - coś w duchu - "nie przegrałem głosowania, ale przegrałem liczenie głosów". ;)

I jeszcze trzeba sprytnie

I jeszcze trzeba sprytnie podszyć się pod przewodniczącego komisji, bo to on umożliwia wysłąnie protokołu poprzez jego wysłanie.

Wszystko jest jeszcze sprawdzane z wersją papierowa (którą podpisują wszystkie członki komisji)

proporcje

Obsługa wyborów to akcja o charakterze masowym. Ćwierć miliona osób, które wchodzą w skład komisji obwodowych nie musi znać się na komputerach. Obecny sposób, w jaki wykorzystuje się informatykę w wyborach opiera się na zasadzie papier + dokument elektroniczny. Papier zapewnia przejrzystość i daje możliwość weryfikacji procesu nie informatykom. Wersja elektroniczna przyspiesza prace (kontrola poprawności danych, wizualizacja danych). Ten dualizm sprawdza się.

Moim zdaniem, trudno będzie kandydatom zaproponować lepszy model działania.

Argumenty...

Niestety to wspomaganie wyborów przez systemy informatyczne jest często przywoływane jako argument wskazujący na bezpieczeństwo systemów informatycznych. Często słychać głosy, że przecież już teraz wybory na zapleczu są elektroniczne, więc trzeba tylko podmienić pierwszą linię.

Jak się okazuje, system działający na zapleczu wyborów jest weryfikowalny tyko dzięki śladowi papierowemu.

dowody

To stwierdzenie nie ma pokrycia w faktach. Początkiem dyskusji było pojedyńcze, potencjalne, naruszenie obowiązujących procedur. Nikt nie powinien przesyłać haseł i certyfikatów otwartym kanałem. Wyciąganie dalej idących wniosków - o bezpieczeństwie systemu informatycznego jest, według mnie, pochopne.

Papiery są ważne, nie dlatego, że oprogramowanie ma wady. Jak szybko udowodnić, bez specjalnego audytu kodów źródłowych, zainteresowanym, że cyferki się zgadzają ?

Istotą jest przejrzystość całego procesu - mężowie zaufania nie muszą znać się na kryptografii.

Nie zgadzam z pomysłami, według których, system wyborczy, będą w stanie zrozumieć tylko informatycy .

System informatyczny.

Nie od dziś wiadomo, że system informatyczny to nie tylko oprogramowanie. To głównie użytkownicy, ale także sprzęt.

Obecnie cały system informatyczny jest dziurawy głównie dlatego, że:

W związku z tym system informatyczny NIE JEST BEZPIECZNY. Przy okazji jest to system z twardym limitem czasowym, tzn. błędy wykryte już po wyborach nie mają wpływu na to, kto jest prezydentem.

Oczywiście o ile w przypadku komisji wyborczych skonstruowanie i wdrożenie poprawnie działąjącego i bezpiecznego systemu przesyłania wyników jest możliwe (wydzielona sieć, oprogramowanie podpisane od A do Z z wykorzystaniem TPM itd.), o tyle w przypadku, gdy wyborca jest użytkownikiem końcowym takiego systemu nie da się zbudować przy obecnie obowiązującym prawie, przynajmniej nie w sposób łatwy do weryfikacji.

Optymizm

Nie ma systemów bezpiecznych, są tylko takie, w których ryzyko jest możliwe do zaakceptowania. W dzisiejszym modelu wyborów, moim zdaniem, ryzyko jest dużo niższe niż w wyborach "elektronicznych".

Doświadczenie wskazuje, że w obecnym systemie stworzenie kilkudziesięciu tysięcy wydzielonych i bezpiecznych środowisk nie jest możliwe - w rozsądnym czasie i budżecie. Nie załatwiła sprawy nawet dedykowana dystrybucja Live Linuxa - pojawiły się kłopoty z drukarkami, serwerami proxy, napędami CD itd... Wydzielone sieci w każdej szkole, szpitalu i zakładzie karnym ?

Ważne jest znalezienie proporcji - pomiędzy prostotą i bezpieczeństwem. Łatwiej sprawdzić sumę kontrolną MD5 niźli certyfikat. Wystarczy, że 10% komisji będzie miało z tym problem i mamy paraliż systemu. Użycie certyfikatów jest już dużym wyzwaniem - co potwierdza ten news.

Założenie, że środowisko, z którego przychodzi dokument elektroniczny nie jest bezpieczne jest oczywistą oczywistością. System musi sobie z tym poradzić.

Na niebezpieczniku jest

Na niebezpieczniku jest wątek na ten sam temat. Wynika z niego, że nie jest tak źle. Po pierwsze, system informatyczny służy tylko do szybszego podawania wstępnych wyników, ostateczne znaczenie ma wersja papierowa. Po drugie, osoba podobno pracująca przy systemie informatycznym dementuje część rewelacji sebo.pl.