Odpowiedź od rzecznika prasowego ABW (jak wiarygodnie informować o ew. atakach na infrastrukturę?)

Jak wiadomo poprosiłem rzecznika prasowego ABW o komentarz dot. podanych przez rzecznika prasowego MKiDN informacji o ataku na strony ministerstwa. Otrzymałem dziś odpowiedź: "Uprzejmie informuję, iż oceny dotyczące zabezpieczeń poszczególnych witryn administracji rządowej kierowane są wyłącznie do adresata – tj. organu administracji rządowej, który zwrócił się do ABW z wnioskiem o jej dokonanie. Agencja przekazuje jego przedstawicielom szczegółowe informacje oraz ewentualne zalecenia. Ogólne dane dotyczące stanu zabezpieczenia witryn rządowych znajdują się w cyklicznie w publikowanych Raportach o stanie bezpieczeństwa cyberprzestrzeni RP, przygotowywanych przez zespół CERT.GOV."

Kilka dni temu na stronach CERT.GOV.PL opublikowano raport zatytułowany Wyciąg z ogólnej analizy ataków na witryny administracji państwowej RP w okresie 21 - 25 stycznia 2012r. Ów wyciąg dotyczy pierwszej fali niepokojów, o których pisałem w tekście Proszę o spokój. Nie było żadnego ataku, przynajmniej początkowo. Niektórzy dziennikarze skoncentrowali się tylko na pierwszej części zdania, które jest w tytule przywołanej notatki i tak np. w Gazeta.pl czytamy dziś nadal tekst Waglowski: Proszę nie wierzyć w informacje o ataku hakerów. Ja tytułu swojej notatki nie zmieniałem, tekst opublikowałem w nocy, na przełomie 21-22 stycznia. Zatem tak, jak było opublikowane, nadal końcówka tego tytułu brzmi: "...przynajmniej początkowo".

Analiza CERT nie wspomina o jakichkolwiek problemach z 25 megabajtowym plikiem na stronach MKiDN, który opisywałem wcześniej.

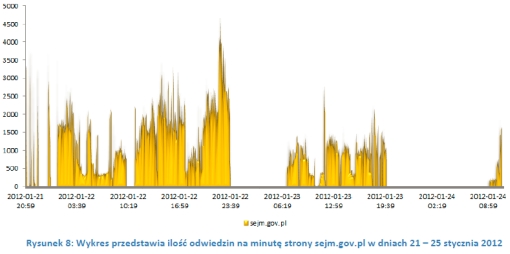

Wykres dotyczący "ilości odwiedzin na minutę strony sejm.gov.pl w dniach 21 – 25 stycznia 2012". Nie zdefiniowano pojęcia "odwiedzin", w wyciągu znalazła się jedynie informacja, że "W celu realizacji poniższych statystyk brano pod uwagę ilość odwiedzin stron a nie ilość żądań HTTP". Materiał CERT nie wspomina sygnalizowanej w mediach awarii serwera Sejmu. Z obserwacji, które przeprowadzaliśmy w dniu 21 stycznia wynikało, że w pewnym momencie serwer webowy Sejmu został odcięty, co wyglądało tak, jakby ktoś wyciął ruch na firewallu. Materiał CERT nie zawiera informacji, które mogłyby takie obserwacje potwierdzić lub im zaprzeczyć.

Zakładając, że CERT opublikuje kolejny raport, a w nim informacje na temat dnia, w którym na stronach MKiDN opublikowano część materiałów na temat ACTA (opublikowany już raport nie obejmuje tego dnia), dowiem się więcej o tym, co w istocie działo się w chwili, gdy pod wpływem irytacji opublikowałem tekst Zainteresowanie ludzi, a "atak" (puszczają mi nerwy) (za brak profesjonalizmu którego zaraz potem przeprosiłem czytelników w tekście Przesłałem pytania dot. ataku na MKiDN do rzecznika prasowego ABW).

Z nieoficjalnych sygnałów, które do mnie docierają, wynika, że 8 lutego rzeczywiście mógł zostać przeprowadzony atak na infrastrukturę teleinformatyczną MKiDN, przy czym obserwatorzy infrastruktury sugerują, że nie nastąpił z komputerów w Polsce, a np. z innych państw, być może za pośrednictwem botnetu. Nie mam pomysłu na to, kto i dlaczego miałby przeprowadzić taki atak. Tym bardziej, że - o ile mi wiadomo - nikt się nie przyznał do takiego ataku. Aby potwierdzić sam atak, a także aby poznać jego ew. charakter, zwróciłem się wówczas do CERT.gov.pl i do ABW.

Jeszcze raz mogę tylko ubolewać, że nie mam zaufania do stanowisk MKiDN. Tym bardziej, że wraz z opublikowanymi w lutym materiałami na temat ACTA ministerstwo umieściło na serwerze dwa dodatkowe pliki o wadze ok. 25 MB, co jest dla mnie niepojęte.

Zdając sobie sprawę z tego, że publikowanie szczegółowych informacji na temat infrastruktury krytycznej państwa może być niebezpieczne dla ogólnego poziomu bezpieczeństwa tej infrastruktury (np. sygnalizować o skuteczności lub nieskuteczności pewnych form przeprowadzanych ataków, etc.), a sama analiza po ew. ataku wymaga czasu, to jednak zastanawiam się stale nad tym, że nie ma jak potwierdzać komunikowanych przez polityków informacji na temat ew. ataków. To zaś pozostawia pole do ew. manipulacji i za pomocą takich, nie mających szybkiego i wiarygodnego potwierdzenia komunikatów można sterować nastrojami opinii publicznej.

Tak czy inaczej - czekam na ew. kolejny raport CERT.

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

MKiDN w doborowym towarzystwie

Żeby nie było - chodzi mi o "CIA Tango Down". Może warto obserwować jak będzie zachowywała się ta instytucja. W końcu to taki jakby "Szef Wszystkich Szefów". I myślę, że w przeciwieństwie do naszego zacnego ministerstwa oni naprawdę mają dużo do stracenia ze swojego wizerunku w wyniku tego wydarzenia. Znacznie więcej niż na skutek możliwych ataków na nasze elementy "infrastruktury krytycznej" może stracić ministerstwo MKiDN.

Żarty żartami, ale w takim razie jako obywatel mam prawo niepokoić się zabezpieczenia naprawdę *krytycznej* infrastruktury. Zapewnienia o tym, że jest to w dobrych rękach powoli przestają do mnie trafiać - może niesłuszne. Tak, czy inaczej panowie z różnych trzy i więcej literowych organizacji powinni popracować nad PR.

Zasłanianie się tajemnicą państwową jest bardzo popularnym wybiegiem różnych około-wojskowych kręgach. Często słusznie. Ale nadużywanie tego sloganu, na zasadzie zbycia powoduje wręcz odwrotny skutek do zamierzonego.

A ile odwiedzin nie było od atakujących

Nie jestem specem od zabezpieczeń, ale żałuję, że CERT nie spróbował oszacować ilości połączeń od osób, które chciały dostać się na stronę od połączeń będących stricte atakiem. O ile wszystkie zapytania z nagłówkami podpisanymi anonymous, czy te z uzyciem LOIC i HOIC są niepodważalne, to z SYN flood jest trochę gorzej. Jak bowiem ocenić, czy wysłanych w ciągu sekundy 5 zapytań SYN z adresu X pochodzi z automatu i ma na celu wygenerowanie sztucznego ruchu, czy ktoś usilnie wciska F5 na klawiaturze? Chciałbym zobaczyć jak wyglądają te statystyki po wycięciu połączeń, które z pewnością były od atakujących.

Tajemnica tajemnicą

Liczę, że rządowe serwery WWW nie są "infrastrukturą krytyczną" i są od tejże dobrze odseparowane. Jeżeli tak jest, to liczę, że z czasem CERT (i/lub ABW) opublikuje pełny raport, którego najdłuższym rozdziałem będą "Wnioski i zalecenia na przyszłość" i że będzie ten raport dostępny tak aby każdy Kowalski mógł w swojej sieci owe wnioski i zalecenia zastosować.

Jakiś czas temu prof. Kim Fowler na przekrojowym wykładzie na temat problemów inżynierskich, polecił by w razie wątpliwości jak skonstruować urządzenie, nad którym pracujemy, sięgnąć do norm armii amerykańskiej (które w przeciwieństwie do ISO są dość łatwo dostępne). Chciałbym aby, również w Polsce sektor rządowy wytwarzał/zbierał wiedzę specjalistyczną, z której później każdy mógłby skorzystać.

>steelman<

Linki

Jakby ktoś szukał linków do wymienionych przez steelmana dokumentów:

Zalecenia NSA dot. bezpiecznej konfiguracji

katalog standardów MIL-STD/MIL-SPEC

Z katalogu MIL-SPEC Szczególnie polecam specyfikację ciasteczek.