Stary dobry atak typu phishing na konta w mBanku

Kiedy ktoś dostanie list elektroniczny "skomponowany" w HTML'u o treści: "Informujemy, że Twoje konto w mBanku będzie poddane nowej procedurze weryfikacji. W tym celu prosimy o jak najszybsze zalogowanie kilikając w link poniżej. Aby nowe zabezpieczenia zaczeły funkcjonować, należy potwierdzić swoją tożsamość. Do tego czasu wszystkie opcje w twoim koncie będą zablokowane. (Cała procedura trwa kilka minut)" - to znaczy, że stał się potencjalnym celem ataku phisherów.

Wczoraj poszedł mailing na różne konta poczty elektronicznej, który to mailing (targetowany dość szeroko) miał na celu "złapanie" klientów mBanku na starą sztuczkę. List "skomponowany" w HTML'u ukrywał prawdziwy link pod przykrywką fasady linku do mBanku. Działa to tak, że między znacznik "<a href=...>" oraz jego zamknięcie "</a>" wpisano treść sugerującą link do mBanku, zaś prawdziwy parametr "href=" kieruje zupełnie gdzieś indziej (a raczej kierował, bo aktualnie jest tam już komunikat o błędzie 404 - "Not Found"):

<a href="http://www.alleducationnetwork.com/user/?verification_code... (i dalej idą różne parametry) ">https://www.mbank.com.pl/?verification_code... (a tu idą te same parametry, które znajdują się w linku, będącym prawdziwym celem odesłania na serwerze alleducationnetwork.com)</a>

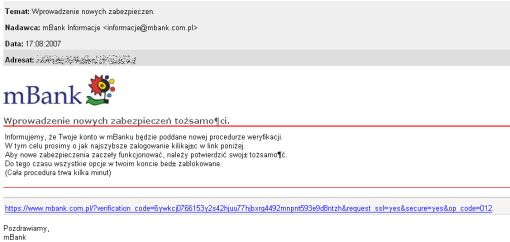

A list może wyglądać tak (jeśli ktoś w programie pocztowym dopuszcza możliwość prezentowania treści poczty nie w "czystym tekście", a właśnie jako efekt interpretacji znaczników HTML):

Screenshot listu próbującego podszyć się pod prawdziwy mailing z mBanku. Ktoś, kto nie jest dostatecznie czujny może uwierzyć, że widoczny adres podsunięty "do kliknięcia" prowadzi faktycznie na strony banku.

Ciekawe, czy ktoś jeszcze się na to daje nabrać? Chyba tak, skoro przestępcy próbują takich sztuczek. Gdyby było inaczej, to phisherowi nie opłacałoby się ryzyko związane z przygotowaniem takiego "przedsięwzięcia".

Jeśli nie będziemy edukowac ludzi w zakresie chociaż podstawowych technik tworzenia zasobów internetowych, to będą się na to nabierać. Podobno już dziś wiele osób uczących się tworzyć serwisy internetowe nie zna HTML'a, bo - jak twierdzą - nie trzeba go znać, by zrobić serwis internetowy. Są "gotowe rozwiązania portalowe", gdzie wystarczy przeklikać się przez konfigurację i wszystko "działa". Nie trzeba wiedzieć jak skonstruowany jest link, jak działa osadzenie grafiki na stronie internetowej, etc... To może być niebezpieczne.

Przy okazji - na powyższym przykładzie widać jak spam (a więc przesyłanie niechcianej korespondencji) może się wiązać z innymi zjawiskami. Dodatkowo - w przesyłce sfałszowano prawdziwy adres poczty, z której rzekomo miała wyjść przesyłka. Takich "miksów" różnych zjawisk w jednym zdarzeniu będzie coraz więcej. Będą coraz bardziej zaawansowane. To również stanowi spore wyzwanie dla nauki prawa.

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

A może...

A może zaatakowane osoby (tzn. ich adresy) pochodzą z opisanej już na tych stronach afery z wyciekiem adresów z TP S.A.? To by dopiero była afera!

Ludzie nabierają się na inne rzeczy...

Mnie zdziwiły wyniki badania przeprowadzonego na Amerykańskiej populacji (próba była dość mała, także same wartości procentowe mało istotne - postaram się później odnaleźć te wyniki). Wynikało z niego, że ponad połowa badanych uznaje adresy www.jakisbank.com, jakisbank.innadomena.cn, innadomena.tk/jakisbank/ za tak samo wiarygodne strony "Jakiegoś banku". Do tego mniej niż połowa uważała, że obecność kłódki w pasku adresu zapewnia 100% bezpieczeństwo (nawet po pojawieniu się informacji o braku podpisu CA i kliknięciu "Tak"), a pozostałe badane osoby (oprócz kilku) nie zauważały kłódki i nie przypisywały jej żadnego znaczenia.

Sprawdziłem czy moi znajomi potrafią czytać URLe i niestety osoby nie związane z branżą IT, ale korzystające z komputera w domu, biurze czy na uczelni, również do zawierania transakcji przez internet, kliknęłyby na link w mailu od ich banku pod warunkiem, że w tle znajduje się jego logo.

Sporo osób stosuje metody weryfikowania autentyczności ze świata fizycznego. Np. biorą pod uwagę skomplikowanie grafik i systemu menu na stronie banku "no bo przecież to jest trudno podrobić". Brakuje podstawowej edukacji o bezpieczeństwie. Zamiast tego każdy potrafi w MS (tm) Word (tm) podzielić tekst na kolumny.

gmail

Kilka dni temu dostałem na Gmaila (przeszło przez ich filtr, ale kilka podobnych jednak wylądowało w spamie) informacje z paypal'a o takiej weryfikacji kont. Oczywiście już sam tytuł wydał mi się podejrzany i okazało się, że to właśnie podróba. Ale całkiem ładna w sumie. Chociaż po wejściu na daną stronę wyskoczyło mi ostrzeżenie od FireFoxa (czy w IE coś takiego jest?), że to podejrzana strona i prawdopodobnie chcą mnie oszukać. I może ktoś by się na to nabrał gdyby nie to, że strona wczytywała mi się z 5 minut :D

A swoja droga...

... sie tak zastanawiam. Zdobycie dostepu do konta w mBanku (czy innym polskim banku) to jedno, a mozliwosc wykonania z niego przelewu to inna sprawa. Sa przeciez listy hasel jednorazowych czy hasla SMSowe (to mBank), tokeny i inne wynalazki. Takze co takiemu phishingowcowi daje dostep do konta? Ze moze wykonac zdefiniowane przelewy? To zwykla zlosliwosc i raczej nikt nie bedzie inwestowal w taka akcje sporych funduszy, zeby komus robic na zlosc (tym sie zajmuja dzieciaki i inne "mini-hakiery"). Dostep do danych i stanu konta? To moze byc akurat przydatne, ale dane osobowe mozna zdobyc w latwiejszy sposob (np pytajac o nie w mailu ;) ). Takze chodziloby o stan konta? Duzo zachodu, jesli to mialby byc cel.

A swoja droga...

A np. numery i daty ważności kart płatniczych?

phishing

Tak jak, ktoś tu pisał ja też dostałem dwa maile w celu wersyfikacji danych paypal na gmail. Filtr antyspamowy przepuścił te maile. I tak w pierwszej kolejności jak się widzi taki mail to można być pewnym, że to oszustwo. Po drugie adres mailowy coś tam @yahoo.com, czy inna domena. Po trzecie brak podpisu cyfrowego. Poza tym program pocztowy mozilla Thunderbird od razu mi zaznaczył, że może to być oszustwo. Próbowałem otworzyć link w Firefox i Opera, ale w obu przypadkach przeglądarki zachowały się prawidłowo, czyli strona została zablokowana jako próba oszustwa. Czyli nawet przy gapiostwie użytkownik powinien się zorientować, że jest celem oszustwa.

Ale z drugiej strony, jeżeli ponad 50% użytkowników internetu, korzysta nadal z przeglądarki IE 6.xx (nie wspominam już o etapie aktualizacji przegl.) to może takie ataki mają jakąś skuteczność.

A przy okazji filtra antyspamowy gmail (tak chwalony) nie wyłapał w/w wiadomości jako spam, ale jak zapomniałem hasła na prawo.vagla i dostałem maila z linkiem w celu podania nowego hasła, to mail został od razu wrzucony jako spam :-)

Widze ze osoby piszace

Widze ze osoby piszace komentarze nie wiedza za duzo o phishingu. Ja pisze o tym prace mgr :). Jesli wejdzie sie na idelanie podrobiona strone to i kod jednorazowy podasz bedac przekonany ze to strona banku.

Pozatym w takich mailach juz dawno zycza sobie kody jednorazowe wiec moga je wykorzystac do robienia przelewow. Jedynym utrudnieniem sa tokeny bo maja waznosc tylko minute ale i to nie jest problem. Jesli przestepca wyrobi sie w minute (a jest wiele takich przypadkow) to z zawartoscia konta mozna sie porzegnac.

Badania dowiodly ze ludzie odpowiadaja na 5% maili wyslanych w ten sposob a jak wysylaja 1 mln to mozecie sobie policzyc jaka rzesza ludzi moze byc oszukana i jest w tym roku okradli w ten sposob Inteligo (uwazane za jeden z najbezpieczniejszych polskich bankow wg badan)

A co do adresow mailowych mozna je zdobyc w kilka sposobow. Np rozeslac miale z trescia "Wygrales wycieczke do Rzymu wystarczy ze wypelnisz formularz gdzie nalezy wskazac bank z ktorego sie korzysta"

Eksperci twierdza ze obecne systemy zabezpieczen sa kompletnie nieskuteczne przeciwko phishingowi a wykrywalnosc falszywych stron przez najlepsze programy to max 85%. Miesiecznie powstaje taki stron ok 60 tys.