włamania

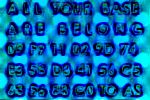

"All your base are belong to us" czyli walka o hex odbezpieczający HD-DVD i Blu-Ray

Cz, 2007-05-03 03:49 by VaGla Pamiętacie "All your base are belong to us"? Zapowiada się podobne szaleństwo społeczne, którego przesłaniem będzie (albo precyzyjniej: już jest) ciąg znaków: "09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0". A wszystko w związku z odkryciem sposobu obejścia zabezpieczenia Advanced Access Content System (AACS). Obserwowany już w Sieci ruch powielania "poufnej informacji" stanowi przyczynek do dyskusji na temat skuteczności "technicznych zabezpieczeń" przed kopiowaniem, czyli DRM oraz na temat przypisywanej przez wielu chęci informacji do bycia wolną (por. Syndrom sprytnej krowy i AACS).

Pamiętacie "All your base are belong to us"? Zapowiada się podobne szaleństwo społeczne, którego przesłaniem będzie (albo precyzyjniej: już jest) ciąg znaków: "09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0". A wszystko w związku z odkryciem sposobu obejścia zabezpieczenia Advanced Access Content System (AACS). Obserwowany już w Sieci ruch powielania "poufnej informacji" stanowi przyczynek do dyskusji na temat skuteczności "technicznych zabezpieczeń" przed kopiowaniem, czyli DRM oraz na temat przypisywanej przez wielu chęci informacji do bycia wolną (por. Syndrom sprytnej krowy i AACS).

Senat wprowadza poprawki a Senator Cugowski mówi o internecie

Śr, 2007-04-18 20:43 by VaGla Senat rozpatrywał i przyjął stanowisko w sprawie ustawy o zmianie ustawy o prawie autorskim i prawach pokrewnych oraz niektórych innych ustaw. To jest ta nowelizacja, która związana jest z implementacją dyrektywy 2004/48/WE (w sprawie egzekwowania praw własności intelektualnej, czyli IPRED; por. Prawo autorskie i co chciał powiedzieć racjonalny ustawodawca). Myślę, że należy odnotować zwłaszcza bardzo ważne dla polskiego internetu przemówienie Senatora Cugowskiego, który m.in. stwierdził: "Pobieranie tak zwanych plików internetowych właściwie odbywa się bezpłatnie, czyli po prostu odbywa się złodziejstwo na ogromną skalę"... To tylko próbka, ale cała dyskusja w Senacie jest niezwykle ważna.

Senat rozpatrywał i przyjął stanowisko w sprawie ustawy o zmianie ustawy o prawie autorskim i prawach pokrewnych oraz niektórych innych ustaw. To jest ta nowelizacja, która związana jest z implementacją dyrektywy 2004/48/WE (w sprawie egzekwowania praw własności intelektualnej, czyli IPRED; por. Prawo autorskie i co chciał powiedzieć racjonalny ustawodawca). Myślę, że należy odnotować zwłaszcza bardzo ważne dla polskiego internetu przemówienie Senatora Cugowskiego, który m.in. stwierdził: "Pobieranie tak zwanych plików internetowych właściwie odbywa się bezpłatnie, czyli po prostu odbywa się złodziejstwo na ogromną skalę"... To tylko próbka, ale cała dyskusja w Senacie jest niezwykle ważna.

Dziś retencja spadła z porządku obrad Sejmu

Pt, 2007-04-13 12:23 by VaGlaKontrowersje związane ze zmianami w Konstytucji RP nieco przysłoniły (medialnie) kontrowersje związane z retencją danych telekomunikacyjnych. Chociaż dla wielu zmiany w Konstytucji mające na celu poprawę (lub obniżenie) standardu ochrony życia ("od poczęcia do naturalnej śmierci" wraz z wariantami, listami grup posłów, projektami prezydenckimi, etc.) są ważne, to mnie dziś w Sejmie bardziej interesowały zmiany w Prawie telekomunikacyjnym (por. W piątek kolejne podejście do retencji danych w Sejmie). Spieszę zatem donieść, że Marszałek Sejmu podjął decyzję o zdjęciu z porządku obrad tego punktu.

- Login to post comments

- czytaj dalej

Hasło na dziś: Infrastruktura Krytyczna Państwa

Śr, 2007-04-11 23:22 by VaGlaNowe hasło, nowe wyzwania. Może to hasło nie jest takie nowe (bo o infrastrukturze krytycznej mówi się od kilku dobrych lat, więc to żadne novum, ale...) Sejm przyjął niedawno ustawę z dnia 16 marca 2007 r. o zarządzaniu kryzysowym, która obecnie jest w Senacie (do Senatu została przekazana w dniu 19 marca 2007 r., w jutrzejszym porządku obrad, tj. 12 kwietnia, w czasie 31. posiedzenie Senatu, ustawa o zarządzaniu kryzysowym znalazła się w pierwszym punkcie). Jednocześnie i równolegle z procesem legislacyjnym, bo 4 kwietnia, odbyło się międzyresortowe spotkanie poświęcone ochronie infrastruktury krytycznej. Mówiono o opracowaniu Krajowego Planu Ochrony Infrastruktury Krytycznej, a taka potrzeba ma wynikać z ustawy.

Jak zaoferować unikalną wiedzę czyli Home.pl vs Hack.pl

Pt, 2007-04-06 21:47 by VaGlaPonoć w społeczeństwie informacyjnym informacja zyskała szczególną wartość. Tylko co nam po takiej wartości, skoro nie można zaoferować swojej wiedzy odpłatnie? Wiele zależy od tego jak się taką ofertę sformułuje i przekaże potencjalnie zainteresowanemu. Po niedawnych doniesieniach o zatrzymaniu jednego z takich "oferentów" (por. Fuszerka wykonawcy, szukanie luki, oferta naprawy i kajdanki) jest kolejne zamieszanie - tym razem dotyczące Home.pl. Tym razem mówi się o udziale ABW w związku z tym, że przykładem wykorzystania luki stał się serwis Ministerstwa Edukacji Narodowej...

Działania zbrojne w Sieci: Chiny vs. USA

Pn, 2007-03-19 20:32 by VaGlaJuż kilka razy odnotowywałem "działania wojenne" organizowane w Sieci. Tym razem doniesienie o zorganizowanych działaniach władz chińskich, które dając swoje "błogosławieństwo" przychylnie patrzą na włamania do newralgicznej infrastruktury teleinformatycznej USA. Działającym na zlecenie władz Państwa Środka osobom udaje się przełamywać zabezpieczenia. Trudno powiedzieć, czy udaje się też wykradać strategiczne dane. Pewnie tak.

Fuszerka wykonawcy, szukanie luki, oferta naprawy i kajdanki

Śr, 2007-03-14 20:27 by VaGlaKtoś znajduje błąd w serwisie internetowym, zwraca się do wydawcy serwisu z informacją o tym, że taki błąd jest oraz z propozycją, że naprawi go za wynagrodzeniem. Niby nic nadzwyczajnego, przecież w społeczeństwie informacyjnym - jak wielu podnosi - odpowiednia informacja, dostarczona w odpowiednim czasie może być przedmiotem obrotu i zyskać dużą wartość. Finałem sprawy są kajdanki i komisariat, przedstawienie zarzutów oraz propozycja dobrowolnego poddania się karze. Pytanie tylko, czy doszło do popełnienia przestępstwa.

Wirtualna rewolucja Second Life Liberation Army

N, 2007-03-04 16:13 by VaGla "Uzbrojeni" w wirtualną broń bojownicy the Second Life Liberation Army "weszli" do wirtualnego sklepu the American Apparel i sterroryzowali odwiedzających, uniemożliwiając im wirtualny zakup koszulek. To wirtualne wydarzenie miało miejsce w połowie zeszłego roku. O SLLA jest coraz głośniej. SLLA domaga się przeprowadzenia demokratyzacji zasad gry Second Life, aktualnie kontrolowanej przez jej twórców - Linden Labs. SLLA domaga się praw dla awatarów - cokolwiek by to miało znaczyć. Założono wirtualną kwaterę główną tego zbrojnego ramienia politycznego ruchu graczy, doniesienia na jego temat pojawiają się w tabloidach (nie tylko wirtualnych), ale też w poważnych tytułach prasowych.

"Uzbrojeni" w wirtualną broń bojownicy the Second Life Liberation Army "weszli" do wirtualnego sklepu the American Apparel i sterroryzowali odwiedzających, uniemożliwiając im wirtualny zakup koszulek. To wirtualne wydarzenie miało miejsce w połowie zeszłego roku. O SLLA jest coraz głośniej. SLLA domaga się przeprowadzenia demokratyzacji zasad gry Second Life, aktualnie kontrolowanej przez jej twórców - Linden Labs. SLLA domaga się praw dla awatarów - cokolwiek by to miało znaczyć. Założono wirtualną kwaterę główną tego zbrojnego ramienia politycznego ruchu graczy, doniesienia na jego temat pojawiają się w tabloidach (nie tylko wirtualnych), ale też w poważnych tytułach prasowych.

Koń jaki jest, nie każdy widzi, czyli niemieckie prace nad projektem "Federal trojan"

Cz, 2007-03-01 22:42 by VaGla Niedawno w tekście Niemiecka dyskusja nt możliwości przeprowadzania zdalnych przeszukań komputerów relacjonowałem okoliczności wyroku federalnego Sądu Najwyższego, który uznał za niezgodne z obowiązującym prawem pomysły na zdalne przeszukanie komputerów używanych przez podejrzanych bez ich wiedzy. Dziś serwisy podają informację, że przedstawiciele niemieckiego wymiaru sprawiedliwości i organów ścigania i tak podjęli prace nad przygotowaniem oprogramowania szpiegowskiego. Operacja otrzymała kryptonim "Federalny trojan".

Niedawno w tekście Niemiecka dyskusja nt możliwości przeprowadzania zdalnych przeszukań komputerów relacjonowałem okoliczności wyroku federalnego Sądu Najwyższego, który uznał za niezgodne z obowiązującym prawem pomysły na zdalne przeszukanie komputerów używanych przez podejrzanych bez ich wiedzy. Dziś serwisy podają informację, że przedstawiciele niemieckiego wymiaru sprawiedliwości i organów ścigania i tak podjęli prace nad przygotowaniem oprogramowania szpiegowskiego. Operacja otrzymała kryptonim "Federalny trojan".

Zmiana równowagi sił. Magnateria społeczeństwa informacyjnego.

Śr, 2007-01-31 01:34 by VaGlaNiedawno, bo 28 stycznia, zakończyło się w Davos Światowe Forum Gospodarcze. W czasie tej konferencji tematem przewodnim była "Zmieniająca się równowaga sił". Chodziło głównie o Indie i Chiny vs. reszta świata, ale zgromadzeni dostrzegli również niebezpieczeństwa czyhające w internecie. Alarmowali, że jedna czwarta komputerów podłączonych do Sieci to komputery zombie... Brzmi groźnie. Mnie się zaś zebrało na melancholijne rozważania.