"All your base are belong to us" czyli walka o hex odbezpieczający HD-DVD i Blu-Ray

Pamiętacie "All your base are belong to us"? Zapowiada się podobne szaleństwo społeczne, którego przesłaniem będzie (albo precyzyjniej: już jest) ciąg znaków: "09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0". A wszystko w związku z odkryciem sposobu obejścia zabezpieczenia Advanced Access Content System (AACS). Obserwowany już w Sieci ruch powielania "poufnej informacji" stanowi przyczynek do dyskusji na temat skuteczności "technicznych zabezpieczeń" przed kopiowaniem, czyli DRM oraz na temat przypisywanej przez wielu chęci informacji do bycia wolną (por. Syndrom sprytnej krowy i AACS).

Pamiętacie "All your base are belong to us"? Zapowiada się podobne szaleństwo społeczne, którego przesłaniem będzie (albo precyzyjniej: już jest) ciąg znaków: "09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0". A wszystko w związku z odkryciem sposobu obejścia zabezpieczenia Advanced Access Content System (AACS). Obserwowany już w Sieci ruch powielania "poufnej informacji" stanowi przyczynek do dyskusji na temat skuteczności "technicznych zabezpieczeń" przed kopiowaniem, czyli DRM oraz na temat przypisywanej przez wielu chęci informacji do bycia wolną (por. Syndrom sprytnej krowy i AACS).

Serwis Digg raz po raz usuwa ze swojej strony głównej "wykopane przez społeczność" wpisy internautów, zawierające specjalny ciąg 16-bajtowy, pozwalający na dokonywanie kopii HD-DVD i Blu-Ray, albo lepiej - na ominięcie mechanizmu DRM zabezpieczającego przed odtwarzaniem treści przez "nieuprawniony" sprzęt lub program. Digg.com usuwa wpisy na żądanie organizacji Motion Picture Association of America (czyli organizacji reprezentującej interesy branży filmowej). Tymczasem Google notuje już 318 tys stron - wyników zapytania o ten "string". Wczoraj było ich 278 tys.

Przywołam może relacje datujące się jeszcze z lutego (podlinkowany wyżej tekst o krowie jest z grudnia zeszłego roku). Na stronach np. thecamels.org można było przeczytać (za boingboing.net "Blu-Ray AND HD-DVD broken - processing keys extracted")

Arnezami, haker z forum Doom9 forum, opublikował crack do odzyskiwania klucza deszyfrującego “processing key” z odtwarzacza HD DVD. Klucz może być użyty do złamania zabezpieczeń każdego dysku Blu-Ray czy HD-DVD!

Wcześniej inny haker z tego samego forum, Muslix64, złamał zabezpieczenia zarówno Blu-Ray jak i HD DVD odzyskując klucze typu “volume key” (dla konkretnego dysku). Hack Arnezami korzysta ze sposobu Musliksa, rozszerzając go tak, aby można było złamać każdy dysk zabezpieczony przez system AACS.

Potem fala zaczęła się rozlewać. Hacking.pl w kwietniu:

Jak wynika z opisu opublikowanego na stronie Xboxhacker, do złamania zabezpieczenia wykorzystano standardowy napęd HD DVD konsoli Xbox 360, który odczytał identyfikator woluminu (Volume ID) bez wcześniejszej autoryzacji przez system AACS...

Oczywiście mógłbym przywołać wiele stron angielskojęzycznych, które stanowią źródło powyższych relacji. Ale jest chyba jedno, które jest najbardziej źródłowym źródłem: Doom9's Forum i konkretny wątek na tym forum rozpoczęty w grudniu zeszłego roku: BackupHDDVD, a tool to decrypt AACS protected movies...

W wielu serwisach cytowana jest wypowiedź Arnezamiego z forum doom9.org:

...what I wanted to do is "record" all changes in this part of memory during startup of the movie. Hopefully I would catch something insteresting. ... I now had the feeling I had something. And I did. ... Nothing was hacked, cracked or even reverse engineered btw: I only had to watch the "show" in my own memory. No debugger was used, no binaries changed.

A więc tak. Obserwował po prostu to, co się dzieje w pamięci urządzenia, nie przełamał żadnego zabezpieczenia. Po prostu patrzył sobie.

Do złamania AACS wykorzystywanego w HD-DVD potrzebne są trzy składniki: "volume key" - klucza konkretnego filmu (tu podobno producenci wykorzystywali czasem po prostu jego tytuł i datę wydania, etc.), "processing key" - czyli klucz sprzętowy, no i jeszcze "device key" - ten klucz pozwala na odszyfrowanie treści dowolnego filmu zakodowanego w technologii AACS (ten klucz jest przekazywany z płyty do odtwarzacza - to jest właśnie ten 16-bajtowy ciąg). Odkryto sposób wydobycia klucza sprzętowego, wiadomo gdzie szukać klucza filmu, a ostatni z wymienionych jest uniwersalny (Proof of concept code). Do "złamania" zabezpieczeń wykorzystywanych w Blu-Ray potrzebne jest jeszcze ROM-MARK - czyli kod konkretnego producenta oraz BD+ (system, którego jeszcze nie wykorzystywano w wypuszczonych na rynek egzemplarzach nośników z cyfrowymi utworami).

Zamieszanie wybuchło w sytuacji, w której MPAA postanowiło domagać się usuwania z różnych serwisów (a szczególnie z Digga) publikowanego przez internautów hexa.

Na stronie Advanced Access Content System Licensing Administrator, LLC opublikowano 16 kwietnia tekst "RESPONSE TO REPORTS OF ATTACKS ON AACS TECHNOLOGY": podjęto działania, by unieważnić klucze związane z oprogramowaniem w sposób specyficzny implementującym technologię AACS (no bo już są implementację kodu wykorzystującego odkrycia "sprytnej grupy", pozwalające na odtwarzanie filmów bez "autoryzacji" - pod Windowsy, pod OSX). Mnie się najbardziej podoba ten fragment oświadczenia:

Consumers can continue to enjoy content that is protected by the AACS technology by refreshing the encryption keys associated with their HD DVD and Blu-ray software players. This refresh process is accomplished via a straightforward online update.

A więc zaktualizują kod. Czy to coś zmieni, skoro metoda zabezpieczenia jest już znana, a zaktualizowany klucz będzie obliczany na tej samej zasadzie jak poprzedni? O "skutecznych technicznych zabezpieczeniach" w kontekście praw własności intelektualnej (ze szczególnym uwzględnieniem praw autorskich) było już w tym serwisie sporo (por. Skuteczne techniczne zabezpieczenia i nowelizacja prawa autorskiego czy Projekty "własności intelektualnej" i prawo do kopiowania...). Dlatego zaciekawiła mnie bardziej rozlewająca się "po Sieci" fala informacji o kluczu.

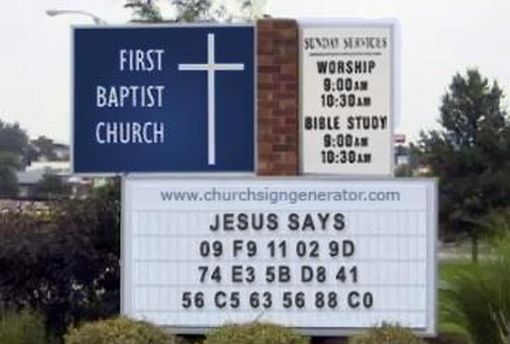

Autorzy serwisów umieszczają go w tytułach postów, w podpisach pod obrazkami, w aliasach URLi. Generalnie - stało się i raz ujawniona informacja jest powielana. Pytanie o prawa MPAA do oczekiwania usunięcia kodu z przestrzeni publicznej mogą być również interesujące. Ale raz ujawnionej informacji społeczność nie chce zapomnieć...

"Jesus Says: 09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0". U Tomka Rychlickiego powstała kategoria poświęcona hexowi

Dla porównania coś z "zamierzchłej" przeszłości, chociaż przecież nie tak dawnej:

All your base are belong to us. To chyba może stanowić niezłe podsumowanie historii skompromitowanego właśnie, nieprzełamywalnego podobno, AACS.

Seneka miał napisać "Parricidae a lege coeperunt". Generalnie starożytni mieli kilka fundamentalnych przemyśleń. Na przykład "Quid faciant leges, ubi sola pecunia regnat" albo "Communis error facit ius"...

- Login to post comments

Piotr VaGla Waglowski

Piotr VaGla Waglowski - prawnik, publicysta i webmaster, autor serwisu VaGla.pl Prawo i Internet. Ukończył Aplikację Legislacyjną prowadzoną przez Rządowe Centrum Legislacji. Radca ministra w Departamencie Oceny Ryzyka Regulacyjnego a następnie w Departamencie Doskonalenia Regulacji Gospodarczych Ministerstwa Rozwoju. Felietonista miesięcznika "IT w Administracji" (wcześniej również felietonista miesięcznika "Gazeta Bankowa" i tygodnika "Wprost"). Uczestniczył w pracach Obywatelskiego Forum Legislacji, działającego przy Fundacji im. Stefana Batorego w ramach programu Odpowiedzialne Państwo. W 1995 założył pierwszą w internecie listę dyskusyjną na temat prawa w języku polskim, Członek Założyciel Internet Society Poland, pełnił funkcję Członka Zarządu ISOC Polska i Członka Rady Polskiej Izby Informatyki i Telekomunikacji. Był również członkiem Rady ds Cyfryzacji przy Ministrze Cyfryzacji i członkiem Rady Informatyzacji przy MSWiA, członkiem Zespołu ds. otwartych danych i zasobów przy Komitecie Rady Ministrów do spraw Cyfryzacji oraz Doradcą społecznym Prezesa Urzędu Komunikacji Elektronicznej ds. funkcjonowania rynku mediów w szczególności w zakresie neutralności sieci. W latach 2009-2014 Zastępca Przewodniczącego Rady Fundacji Nowoczesna Polska, w tym czasie był również Członkiem Rady Programowej Fundacji Panoptykon. Więcej >>

Kierunek przekazywania klucza

Piszesz „ten klucz jest przekazywany z płyty do odtwarzacza”. Gwoli ścisłości -- to nie do końca jest tak. O ile się orientuję, sprawa wygląda jak następuje.

Klucz jest zawarty w odtwarzaczu -- ten, który jest przedmiotem kontrowersji pochodzi zresztą nie z X-Boksa (w którym obserwacja pamięci nastręczać może nieco trudności), lecz z jednego z programowych odtwarzaczy, bodajże WinDVD. Płyty HD-DVD zaszyfrowane są w taki sposób, że możliwe jest ich odszyfrowanie tylko za znajomością autoryzowanych (w momencie przygotowywania płyty) kluczy odtwarzacza -- które nie są same w sobie zawarte na płycie, lecz znajdują się na niej klucze volume key zaszyfrowane w taki sposób, aby tylko nimi można było je odzyskać. Ponieważ 09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0 do tej pory był jednym z takich kluczy, za jego pomocą można odszyfrować wszystkie do tej pory wydane filmy.

Klucz zostanie (został) wycofany, wobec czego nie będzie można już go wykorzystać do odczytu filmów wydanych po tym czasie -- nie będą na nich już zawarte informacje, które dałoby się nim odszyfrować. Powszechna publikacja klucza jest zjawiskiem chyba bardziej interesującym z punktu widzenia socjologicznego, niż bezpieczeństwa: warto zauważyć, że klucz był publicznie dostępny od połowy lutego (OIDP), a masowe rozpowszechnianie nastąpiło dopiero na skutek kontrowersji związanych z usuwaniem materiałów dotyczących klucza przez digg.com (którego rozwścieczeni użytkownicy niemal rozłożyli serwis na łopatki). Wskazuje to też na to, że bez TPM na szczęście prawdziwe DRM na komputerach PC jest niemożliwe do uzyskania -- dopóki produkowane są odtwarzacze na zwykłe komputery, dopóty będzie sposób, aby wyciągnąć z nich potrzebne klucze.

sprytna krowa a socjologia prawa

To kwestia niepracyzyjności pisania o 3 w nocy. Istotnie klucz był znany już od lutego (a może nawet wcześniej) co - miałem takie wrażenie - zasygnalizowałem w notatce, podobnie jak to, że obserwowana właśnie fala "histerii magicznego hexa" związana jest z usuwaniem z Digga wpisów, ale - być może - nie dość precyzyjnie to napisałem. Generalnie to ta notatka miała zwrócić uwagę na ten właśnie aspekt socjologiczno-prawny zdarzeń (nota bene po 12 godzinach od ostatniego mojego sprawdzenia - Google sygnalizuje 551 tys wyników związanych z hexem). Na razie kilka szybkich wniosków-spostrzeżeń:

--

[VaGla] Vigilant Android Generated for Logical Assassination

TPM

Pisząc „TPM” miałem raczej na myśli Trusted Platform Module -- a więc urządzenie umożliwiające realizację założeń Trusted Computing (en), zwanego też przez niektórych Treacherous Computing. Moduł taki umożliwiałby takie przeprowadzanie obliczeń wykorzystujących tajny klucz, aby użytkownik do tych obliczeń nie miał możliwości wglądu.

(Kontrowersje na temat TC bardzo dobrze streszcza krótki film LAFKON-u (niestety wyłącznie po angielsku, choć można tam też ściągnąć polskie napisy). Jeśli komuś wygodniej, można go też obejrzeć na YouTube, choć film jest bardzo profesjonalnie wykonany i warto obejrzeć go w oryginale, w pełnej jakości.)

All your keys are belong to us!

Mój gógiel notuje ponad pół miliona wyników, zaś ów klucz można już znaleźć w piosenkach, na tshirtach, zakodowany w grafice, bądź w zagadkach i matematycznych równaniach.

Resistance is futile.

BTW: już po raz n-ty wpisuję kod z twojej CAPTCHY i ciągle nie udaje mi się dodać komentarza :[

Ta captcha to porażka

Zdaję sobie sprawę z tego, że ta captcha to porażka (nie tylko ze względu na osoby niewidome). Chyba najlepiej, gdyby tam było po prostu dziwne pytanie-stwierdzenie (nie koniecznie matematyczne), aby oddzielić spamujące roboty od ludzi. Coś jak z Trylogii Tolkena (tłumaczenie wg Marii Skibniewskiej):

"Powiedz przyjacielu i wejdź", gdzie "przyjacielu" jest hasłem dla myślących ludzi. Captha wiąże się trochę z "09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0"...

--

[VaGla] Vigilant Android Generated for Logical Assassination

Wikipedia

Wikipedia nadal uparcie cenzuruje ten ciąg znaków. Co za wstyd!

Administratorzy wikipedii

Administratorzy wikipedii (jak i wielu innych serwisów) po prostu obawiają się o dalsze losy swojej witryny. Sytuacja na diggu była podobna, ale diggowa społeczność powiedziała wyraźnie, że albo digg.com przeciwstawi się MPAA i zaryzykuje zniknięcie, albo przestanie funkcjonować z powodu użytkowników.

Processing key?

Czy przypadkiem kluczem, o który jest ten cały szum nie jest uniwersalny processing key a nie klucz danego urządzenia?

Coś mi to przypomina

Cały ten szał związany z publikowaniem rzeczonych 16 bajtów gdzie się tylko da przypomina mi historię sprzed ok. 10 lat, związaną z amerykańskim zakazem eksportu technologii kryptograficznych. Ktoś napisał trzylinijkowy program szyfrujący w Perlu, który ludzie masowo dołączali do sygnatur pod mailami, umieszczali na obrazkach itp. łamiąc tym samym zakaz eksportu kryptografii. Na koszulkach i kubkach też go wtedy drukowano...

export-a-crypto-system-sig

Chodziło o implementacje perlową algorytmu RSA. Sporo o tej (już nieaktualnej) regulacji ITAR (International Traffic in Arms Regulations) na stronie perl RSA "munitions" T-Shirt homepage. Są też materiały EFF (dość old school'owa strona). Ja pisałem o tym w felietonie Globalny wyścig zbrojeń.

Sam trzylinijkowy kod "export-a-crypto-system-sig" wyglądał tak:

#!/bin/perl -sp0777i<X+d*lMLa^*lN%0]dsXx++lMlN/dsM0<j]dsj $/=unpack('H*',$_);$_=`echo 16dio\U$k"SK$/SM$n\EsN0p[lN*1 lK[d2%Sa2/d0$^Ixp"|dc`;s/\W//g;$_=pack('H*',/((..)*)$/)Ale była też dwulinijkowa wersja.

Na marginesie: dziś już Google wskazuje podwojoną liczbę wyników...

--

[VaGla] Vigilant Android Generated for Logical Assassination

Digg revolution

Kontynuując wątek socjologiczno-prawny trzeba odnotować, że dzień 1 maja 2007 roku niektórzy zaczęli nazywać "Digg revolution day" Przy okazji przyglądania się tematowi okazało się też, że inni też skojarzyli hex z "All your base", a więc nie byłem oryginalny.

W blogu serwisu Digg jest wyjaśnienie postawy adminów serwisu wobec otrzymania "cease and desist". Kevin Rose pisze:

To mi się oczywiście kojarzy z innymi doniesieniami sugerującymi olbrzymi strach prowadzących internetowe serwisy związany z różnymi (uprawnionymi lub nieuprawnionymi) żądaniami kierowanymi do nich przez inne podmioty (por. Pewność prawa i objawy postępującej nerwicy pośredników). Swoista "histeria" ochrony praw własności intelektualnej (tajemnice prawnie chronione należą do tej kategorii na podstawie porozumień TRIPS) doprowadza do sytuacji, w której traci pewność prawa. Te przykłady też pokazują konflikt między prawem własności intelektualnej a innymi prawami i wolnościami, takimi jak wolność słowa, prowadzenia i publikowania prac naukowych, etc...

Wbrew jednak komentarzom - "wymuszenie" przez użytkowników na prowadzących serwis Digg publikowania linków do notatek zawierających hex nie jest chyba pierwszym przejawem skuteczności społeczności. Jest?

--

[VaGla] Vigilant Android Generated for Logical Assassination

A w Debianie chcą go zapakietować ;)

A w Debianie chcą ten klucz zapakietować:

http://lists.debian.org/debian-devel/2007/05/msg00043.html

Pozdrawiam

Smerfuj sie kto może!

Smerfuj sie kto może!

http://di.com.pl/news/16452,1.html

Hmmm...

Mam wrażenie, że chodzi jednak o HD-DVD. Znów sprawdziłem wyniki Google i efekt sprawdzenia jest następujący: "Wyniki 1 - 10 spośród około 1,680,000 dla zapytania 09 F9 11 02 9D 74 E3 5B D8 41 56 C5 63 56 88 C0"

--

[VaGla] Vigilant Android Generated for Logical Assassination

Hex a tajemnica przedsiębiorstwa

Powstaje pytanie o powszechnie znaną tajemnicę przedsiębiorstwa, bo poza art. 1181 ustawy o prawie autorskim i prawach pokrewnych, który to przepis teoretycznie dotycz DRM, to jeszcze mamy art. 23 ustawy o zwalczaniu nieuczciwej konkurencji:

Blogerzy raczej nie mają szczególnych obowiązków wobec przedsiębiorców, o których chodzi w tej sprawie. Chodzi raczej o ust. 2 i znów pojawia się pytanie, o "bezprawność uzyskania".

Dziś Google sygnalizuje już tylko "około 1,540,000" wyników. Więc mniej, niż ostatnio.

--

[VaGla] Vigilant Android Generated for Logical Assassination